Was ist Zero Trust?

Zero Trust ist ein Cybersicherheitskonzept, das herkömmliche Sicherheitspraktiken in Frage stellt, indem es einen datenzentrierten Ansatz gegenüber dem perimeterzentrierten Ansatz verlangt. Im Gegensatz zu herkömmlichen Sicherheitsmodellen, die auf der Annahme von Vertrauen innerhalb des Netzwerks beruhen, verfolgt Zero Trust das Prinzip "never trust, always verify".

Das bedeutet, dass kein Benutzer oder Gerät, ob intern oder extern, von Natur aus vertrauenswürdig ist und der Zugriff auf Ressourcen ausschließlich auf der Grundlage eines kontinuierlichen Prozesses der Authentifizierung, Autorisierung und geringstmöglichen Rechte gewährt wird. Diese proaktive Sicherheitsphilosophie verlagert den Schwerpunkt vom Schutz der Network-Perimeter auf den Schutz von Daten, dort eben, wo sie sich befinden und bewegen, und trägt der dynamischen und vernetzten Natur moderner digitaler Umgebungen Rechnung. Indem Zero Trust für jede Zugriffsanforderung eine Überprüfung verlangt, unabhängig von Standort oder Netzwerk, reduziert Zero Trust die Angriffsfläche erheblich und verbessert die Fähigkeit eines Unternehmens, potenzielle Bedrohungen zu erkennen und darauf zu reagieren, was letztlich die Cybersicherheit stärkt.

Zero Trust - Wechsel von der Perimeterzentrierung zur Datenzentrierung

Zero Trust betont den Wechsel vom perimeterzentrierten Ansatz zum datenzentrierten Ansatz und stellt die traditionelle Annahme in Frage, dass die Sicherung von Netzwerken nur über einen befestigten Perimeter erfolgt. Stattdessen wird anerkannt, dass in der heutigen vernetzten digitalen Landschaft die Daten über die Grenzen eines festen Perimeters hinaus fließen. Durch die Konzentration auf den Schutz von Daten, “wo immer sie sich befinden und bewegen”, erkennt Zero Trust an, dass Bedrohungsakteure auch in gut geschützte Netzwerke eindringen können. Diese Änderung der Denkweise spiegelt auch die zunehmende Verbreitung von Remote-Work, Cloud-Diensten und mobilen Geräten wider, die die Grenzen traditioneller Netzwerke verwischen.

Grundprinzipien von Zero Trust

Zu den Grundprinzipien von Zero Trust gehört das Prinzip "never trust, always verify", bei dem Zugriffsberechtigungen nur nach gründlicher Authentifizierung und Autorisierung und nur bei Bedarf erteilt werden. Darüber hinaus wird durch das Prinzip der "geringsten Rechte" (Least Privilege) sichergestellt, dass Benutzern und Geräten nur der minimale Zugriff gewährt wird, der für die Ausführung ihrer Aufgaben erforderlich ist, wodurch potenzielle Angriffsflächen minimiert werden. Zero Trust betont den Einsatz umfassender Überwachung, Analyse und Verhaltensanalyse, um Anomalien und potenzielle Bedrohungen zu erkennen.

Verifizierung und Authentifizierung

Beständige Identitätsüberprüfungs- und Authentifizierungsmechanismen sind das Herzstück von Zero Trust. Indem Unternehmen von Benutzern und Geräten verlangen, dass sie ihre Identität kontinuierlich nachweisen, bevor sie auf Ressourcen zugreifen, stellen sie sicher, dass nur autorisierte Personen Zugang erhalten. Die Multi-Faktor-Authentifizierung (MFA) spielt bei Zero Trust eine zentrale Rolle, da sie zusätzliche Sicherheitsebenen über Passwörter hinaus einführt. MFA kombiniert etwas, das der Benutzer weiß (Passwort), etwas, das er hat (Token), oder etwas, das er ist (biometrische Daten), um die Identitätssicherheit zu erhöhen. Dieser Ansatz stellt eine erhebliche Hürde für unbefugte Zugriffsversuche dar und macht es Angreifern deutlich schwerer, in das System einzudringen, selbst wenn sie sich eine Form der Authentifizierung zu eigen machen.

Least Privilege

Das Konzept der geringsten Berechtigung (Least Privilege) besagt, dass Usern und Geräten nur derjenige, minimale Zugriff gewährt werden sollte, der zur Erfüllung ihrer Aufgaben erforderlich ist. Durch die Einhaltung dieses Grundsatzes begrenzen Unternehmen den potenziellen Schaden, der durch Sicherheitsverletzungen oder kompromittierte Konten entsteht. Normale Benutzer benötigen beispielsweise keinen Administratorenzugriff, um ihre Aufgaben zu erledigen, und daher würde die Gewährung solcher Rechte das Risiko nur erhöhen. Die Anwendung des Prinzips der geringsten Privilegien erfordert eine gründliche Bewertung der Rollen und Verantwortlichkeiten jedes Benutzers, gefolgt von einer entsprechenden Anpassung der Zugriffsrechte. Dadurch werden nicht nur die Auswirkungen potenzieller Sicherheitsverletzungen gemildert, sondern auch die Möglichkeiten von Angreifern, sich innerhalb eines Netzwerks zu bewegen, verringert.

Mikro-Segmentierung

Die Netzwerksegmentierung ist ein Eckpfeiler des Zero-Trust-Modells und zielt darauf ab, Netzwerke in kleinere, isolierte Segmente zu unterteilen, um potenzielle Bedrohungen zu kontrollieren und einzudämmen. Die Mikro-Segmentierung geht noch einen Schritt weiter, indem sie noch kleinere Zonen schafft, oft auf Anwendungsebene, die die Kommunikation zwischen Systemen einschränken. Dieser Ansatz schränkt die seitliche Bewegung von Bedrohungen, die in ein Segment eindringen, wirksam ein und verhindert, dass sie sich leicht auf andere Teile des Netzwerks ausbreiten. Durch die Segmentierung von Netzwerken in granulare Einheiten können Unternehmen Zugriffskontrollen besser durchsetzen, potenzielle Gefährdungen isolieren und die Gesamtsicherheit verbessern, ohne sich ausschließlich auf den Schutz des Netzwerkrands zu verlassen.

Kontinuierliche Überwachung

Zero Trust unterstreicht die Notwendigkeit einer kontinuierlichen Überwachung des Benutzer- und Systemverhaltens. Herkömmliche Sicherheitsmaßnahmen, die sich auf den Perimeterschutz konzentrieren, können interne Bedrohungen oder seitliche Bewegungen übersehen. Die kontinuierliche Überwachung ermöglicht es Unternehmen, Anomalien und ungewöhnliche Aktivitäten in Echtzeit zu erkennen und rechtzeitig auf potenzielle Bedrohungen zu reagieren. Die Erkennung von Anomalien und die Verhaltensanalyse sind Schlüsselkomponenten der kontinuierlichen Überwachung, da sie den Vergleich des aktuellen Verhaltens mit festgelegten Baselines beinhalten. Abweichungen von diesen Baselines können auf potenzielle Verstöße oder nicht autorisierte Aktivitäten hinweisen, so dass Unternehmen proaktiv auf Sicherheitsvorfälle reagieren können, bevor sie eskalieren.

/

Die 2 Hauptvorteile von Zero Trust

1. Verbesserte Security Posture

Zero Trust bietet eine Reihe von überzeugenden Vorteilen, die die Sicherheitslage eines Unternehmens angesichts moderner Cyber-Bedrohungen deutlich verbessern. Durch die Abkehr von Perimeter-zentrierten Modellen mindert Zero Trust effektiv die Risiken, die mit der heutigen anspruchsvollen und dynamischen Bedrohungslandschaft verbunden sind. Herkömmliche, auf dem Perimeter basierende Sicherheitsmaßnahmen können keinen Schutz mehr vor sich entwickelnden Cyberangriffen garantieren, da Bedrohungen sowohl von internen als auch von externen Quellen ausgehen können. Der Schwerpunkt von Zero Trust liegt auf kontinuierlicher Überprüfung, Authentifizierung und geringstmöglicher Privilegierung, um die Angriffsfläche zu minimieren und die Wahrscheinlichkeit eines unbefugten Zugriffs deutlich zu verringern, selbst wenn es zu einem Verstoß kommt. Dieser Ansatz ist besonders effektiv gegen Insider-Bedrohungen, bei denen Mitarbeiter oder Personen mit legitimem Zugang Privilegien missbrauchen können. Darüber hinaus ermöglichen die robusten Überwachungs- und Anomalie-Erkennungsmechanismen von Zero Trust eine frühzeitige Erkennung von Bedrohungen, so dass Unternehmen schnell auf potenzielle Sicherheitsverletzungen reagieren können, bevor diese eskalieren.

2. Erhöhte Flexibilität

Der datenzentrierte Ansatz von Zero Trust fügt sich nahtlos in die Anforderungen der dynamischen Arbeitsumgebungen von heute ein. Mit der zunehmenden Einführung von Remote-Arbeitsplätzen, Cloud-Diensten und der Nutzung persönlicher Geräte in Unternehmen wird das traditionelle Konzept eines statischen Netzwerk-Perimeters obsolet. Zero Trust passt sich diesen Veränderungen an, indem es sich auf die Sicherung von Daten und Identitäten unabhängig von deren Standort konzentriert. Remote-Mitarbeiter, die von verschiedenen Netzwerken und Geräten aus auf wichtige Ressourcen zugreifen können, unterliegen denselben strengen Überprüfungs- und Zugriffskontrollen wie interne Mitarbeiter. Dies gewährleistet ein einheitliches Sicherheitsniveau in allen Szenarien. Cloud-Dienste und persönliche Geräte werden durch strenge Authentifizierung und ggf. Segmentierung in das Zero-Trust-Modell integriert, um unbefugten Zugriff und Datenlecks zu verhindern. Diese Flexibilität unterstützt nicht nur moderne Arbeitstrends, sondern ermöglicht es Unternehmen auch, den technologischen Fortschritt zu nutzen, ohne die Sicherheit zu gefährden.

Herausforderungen und Bedenken

Komplexität

Auch wenn die Einführung eines Zero-Trust-Modells zahlreiche Vorteile bietet, können Unternehmen aufgrund der Komplexität der Implementierung vor Herausforderungen stehen. Die Integration verschiedener Sicherheitstools und -technologien zur Schaffung eines kohärenten Zero-Trust-Rahmens erfordert eine sorgfältige Planung und Koordination. Unternehmen müssen unter Umständen ihre bestehende Infrastruktur neu bewerten und in neue Lösungen investieren, um eine effektive Umsetzung zu gewährleisten. Die Sicherstellung der Kompatibilität und nahtlosen Integration verschiedener Tools und Systeme kann kompliziert sein, was zu Ressourcen- und Zeitbeschränkungen während des Übergangs führen kann. Doch trotz der anfänglichen Komplexität lohnt sich die Investition aufgrund der langfristigen Sicherheitsgewinne und der Anpassungsfähigkeit des Zero-Trust-Modells.

User Experience

Verbesserte Sicherheitsmaßnahmen, wie z. B. kontinuierliche Authentifizierung und Zugangskontrollen, können zu Reibungsverlusten in der Benutzererfahrung führen. Benutzer, die es gewohnt sind, ohne große Hindernisse auf Ressourcen zuzugreifen, könnten den strengen Überprüfungsprozess anfangs als zeitaufwändig oder aufdringlich empfinden. Es ist wichtig, ein Gleichgewicht zwischen strengen Sicherheitsprotokollen und einem reibungslosen Benutzererlebnis zu finden. Unternehmen müssen sich auf die Schulung und Sensibilisierung der Benutzer konzentrieren, um sicherzustellen, dass die Mitarbeiter die Bedeutung der neuen Sicherheitsmaßnahmen verstehen. Darüber hinaus kann die Implementierung benutzerfreundlicher Authentifizierungsmethoden und -technologien dazu beitragen, die Reibungsverluste für die Benutzer zu minimieren und gleichzeitig ein hohes Maß an Sicherheit zu gewährleisten.

Inkrementelle Implementierung

Die Umstellung auf ein Zero-Trust-Modell muss kein Alles-oder-Nichts-Vorhaben sein. Unternehmen können einen schrittweisen Implementierungsansatz wählen, bei dem die Zero-Trust-Prinzipien schrittweise in ihr bestehendes Sicherheitssystem integriert werden. Diese stufenweise Strategie ermöglicht es Unternehmen, die Auswirkungen jeder implementierten Komponente auf ihre Abläufe zu bewerten und etwaige Probleme zu lösen, bevor sie zur nächsten Phase übergehen. So könnte ein Unternehmen beispielsweise damit beginnen, stärkere Authentifizierungsmechanismen für kritische Systeme oder Segmente zu implementieren, bevor es diese Maßnahmen auf andere Teile des Netzwerks ausweitet. Dieser schrittweise Ansatz minimiert die Unterbrechungen, ermöglicht gründliche Tests und gibt dem Unternehmen die Möglichkeit, das Zero-Trust-Modell an seine spezifischen Bedürfnisse und seine Umgebung anzupassen.

Umsetzung von Zero Trust

Planung und Analyse

Ein erfolgreicher Übergang zu einem Zero-Trust-Modell beginnt mit einer gründlichen Bewertung der bestehenden Sicherheitsinfrastruktur. Die Identifizierung von Schwachstellen und Schwachpunkten innerhalb des aktuellen Systems ist entscheidend für das Verständnis des Umfangs der erforderlichen Umstellung. Die Durchführung einer umfassenden Risikobewertung hilft Unternehmen, Prioritäten für Bereiche zu setzen, die sofortige Aufmerksamkeit erfordern, und leitet den Implementierungsprozess. Die Kenntnis der Bedrohungslandschaft, die für die Branche und die Größe des Unternehmens spezifisch ist, stellt sicher, dass die Sicherheitsmaßnahmen zielgerichtet und effektiv sind.

Architektur und Technologie

Die Implementierung von Zero Trust basiert auf einer Reihe vonTechnologien, die zusammenarbeiten, um eine stabile Sicherheitsumgebung zu schaffen. Lösungen für das Identitäts- und Zugriffsmanagement (IAM) spielen eine zentrale Rolle, da sie eine granulare Kontrolle über den Benutzerzugriff ermöglichen. Verschlüsselung sorgt dafür, dass Daten auch bei der Übertragung oder Speicherung sicher bleiben. Netzwerksegmentierungstools unterteilen Netzwerke in isolierte Zonen und schränken die laterale Bewegung potenzieller Bedrohungen ein. Durch die Integration dieser Technologien können Unternehmen starke Barrieren gegen unbefugten Zugriff errichten und so einen besseren Schutz für sensible Ressourcen und Daten gewährleisten.

Politik und Governance

Klare Zugriffsrichtlinien und Governance-Mechanismen sind die Eckpfeiler der Umsetzung von Zero Trust. Zugriffsrichtlinien legen fest, wer unter welchen Umständen auf welche Ressourcen zugreifen darf. Diese Richtlinien sollten sowohl mit den Unternehmenszielen als auch mit den Compliance-Anforderungen übereinstimmen, um einen ganzheitlichen Sicherheitsansatz zu gewährleisten. Die Durchsetzung von Zugriffskontrollen auf der Grundlage des Prinzips der geringsten Privilegien stellt sicher, dass Benutzer und Geräte nur auf das zugreifen können, was für ihre Rolle erforderlich ist. Regelmäßige Audits und Überprüfungen der Richtlinien sind unerlässlich, um ihre Relevanz und Wirksamkeit zu erhalten, wenn sich das Unternehmen weiterentwickelt.

Kulturwandel

Die Einführung von Zero Trust ist nicht nur ein technologisches Unterfangen, sondern erfordert auch einen Kulturwandel innerhalb der Organisation. Mitarbeiter und Interessengruppen müssen die Bedeutung verbesserter Sicherheitsmaßnahmen erkennen und die Gründe für die Veränderungen verstehen. Klare Kommunikation und kontinuierliche Userschulung sind entscheidend, um den Übergang zu erleichtern und eine security-bewusste Kultur aufzubauen. Sensibilisierungskampagnen, Schulungen und Kommunikation über die Vorteile von Zero Trust können den Mitarbeitern dabei helfen, den neuen Ansatz anzunehmen und aktiv zu seinem Erfolg beizutragen.

/

Warum Network Detection and Response die Antwort auf Zero Trust ist

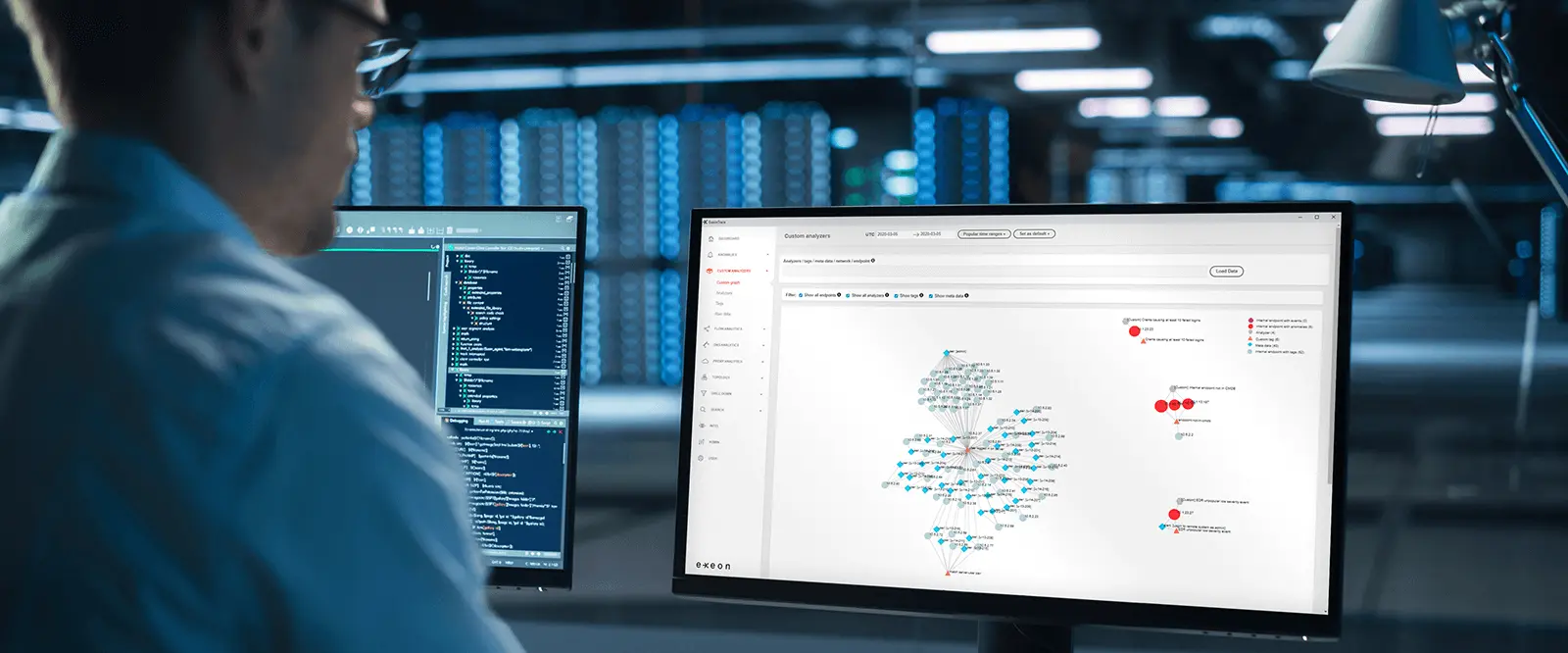

Durch die Integration von Netzwerkerkennungs- und -reaktionstechniken (Network Detection and Response, NDR) können Unternehmen einen besseren Sicherheitsrahmen schaffen, der den Schwerpunkt auf eine kontinuierliche Überwachung, strenge Zugangskontrollen, eine schnelle Incident Response und die Minimierung potenzieller Angriffspunkte legt.

NDR-Lösungen sind in der Lage, ungewöhnliche oder unbefugte lateral movements innerhalb des Netzwerks zu erkennen und Warnmeldungen auszugeben, um Angreifern die Möglichkeit zu nehmen, sich ungehindert zu bewegen, selbst wenn sie in ein einzelnes Segment eindringen.

NDR-Tools ermöglichen es, das Benutzer- und Geräteverhalten zu beobachten und zu bewerten, um Unregelmäßigkeiten oder Fälle von unberechtigtem Zugriff festzustellen. Dies fügt sich nahtlos in die Grundprinzipien von Zero Trust ein, die eine Bestätigung der Identität vor der Erlaubnis des Zugriffs erfordern.

NDR-Lösungen können, durch kontinuierliche Überwachung und Verhaltensanalyse Anomalien sofort erkennen und tragen so zur Identifizierung potenzieller Sicherheitsvorfälle bei, die die Integrität des Zero-Trust-Modells untergraben könnten.

NDR-Lösungen spielen eine entscheidende Rolle bei der Erkennung von Versuchen, sich unbefugt Zugang zu verschlüsselten Daten zu verschaffen, und fügen so eine zusätzliche Sicherheitsebene hinzu, die den Grundsätzen von Zero Trust entspricht.

NDR-Lösungen sind speziell darauf zugeschnitten, Netzwerkbedrohungen sofort zu erkennen und zu bekämpfen, und arbeiten in Echtzeit. Die Einbindung von NDR in die Zero-Trust-Methoden erhöht die Fähigkeit, Bedrohungen effektiv zu erkennen und zu bekämpfen. NDR-Lösungen können so programmiert werden, dass sie als Reaktion auf erkannte Bedrohungen automatisch Reaktionen einleiten, wodurch der Prozess der Risikominderung beschleunigt wird und sich nahtlos in die von Zero Trust befürwortete adaptive Sicherheitsstrategie einfügt. NDR-Tools bieten umfassende Einblicke in die Merkmale von Sicherheitsvorfällen, was wiederum den Incident-Response-Teams dabei hilft, das Ausmaß und die Auswirkungen einer Sicherheitsverletzung zu verstehen.

Exeon: Ihr Partner bei der Implementierung von Zero Trust

Exeon unterstützt Unternehmen bei der erfolgreichen Umsetzung des Zero-Trust-Modells und dabei, die Komplexität moderner Cyber-Bedrohungen zu bewältigen. Mit seiner Erfahrung im Bereich der Cybersicherheitslösungen bietet Exeon umfassende Tools und Strategien, die Unternehmen bei der nahtlosen Umstellung auf einen proaktiven und anpassungsfähigen Sicherheitsansatz unterstützen.

Weitere IT-Sicherheitsthemen von unseren Experten

08.09.2023

Die Anfälligkeit von Zero Trust: Erfahrungen mit dem Storm 0558 Angriff

IT-Sicherheitsverantwortliche verlassen sich auf Zero Trust, aber seine praktische Wirksamkeit wird durch Advanced Persistent Threats in Frage gestellt - lesen Sie mehr über effektive Sicherheitsstrategien von Klaus Nemelka.

08.08.2023

Der Schlüssel zum Hacker-Glück

Klaus Nemelka, Produktmanager und Cybersicherheitsexperte, erklärt, wie sich Hacker unbefugten Zugang zu Microsoft-Konten verschafften, welche bösartigen Aktivitäten sie nun durchführen können und wie NDR Ihrem Unternehmen hilft, sich besser vor APTs zu schützen.

28.06.2023

Algorithmen des maschinellen Lernens aus der Sicht eines Erkennungsentwicklers

Eine Diskussion über die Vorteile und Herausforderungen beim Einsatz von Algorithmen des maschinellen Lernens für die Erkennung von Bedrohungen, wo sich die Detection Engineers bei der Erstellung von Erkennungen mit ihren eigenen Vorteilen und Herausforderungen konfrontiert. Hier werden diese Aspekte aus der Sicht eines Erkennungsentwickler umrissen mit entsprechenden Fragen, die sich bei der Entwicklung von Anwendungsfällen stellen, erläutern.