Der Exeon Blog

Willkommen auf der Exeon Blog-Seite! Als passioniertes, interdisziplinäres Team aus Datenwissenschaftlern, Machine-Learning-Experten, White-Hat-Hackern, Netzwerksicherheitsspezialisten und Business-Professionals haben wir vielfältige Einblicke in das komplexe Thema Cybersecurity zu bieten. Durch regelmässigen Austausch mit Branchenführern und IT-Sicherheitsentscheidern wollen wir diese Erkenntnisse in anwendbare und spannende Blogbeiträge für die interessierte Öffentlichkeit konvertieren. Im Folgenden finden Sie eine Auswahl der neuesten Blogs.

11.04.2024

On-Prem oder on-Cloud

Während Cloud-Lösungen in der Regel hohe Sicherheitsstandards bieten, bevorzugen einige On-Premises wegen der vollen Kontrolle über die Sicherheitsmassnahmen, der höheren Leistung, der von der Internetverbindung unabhängigen Zuverlässigkeit und der besseren Anpassbarkeit. Die Entscheidung hängt von Budgetbeschränkungen oder der Einhaltung gesetzlicher Vorschriften ab.

04.04.2024

Achtung, da ist jemand in Ihrer Bibliothek!

Hier erfahren Sie alles über den Backdoor in XZ Utils und liblzma, und warum Sie Ihre Sicherheitsstrategie gegen Angriffe auf die Lieferkette und Zero-Day-Exploits am besten mit einer KI-gestützten Network Detection & Response-Lösung für vollständige Transparenz der Netzwerkkommunikation unterstützen.

27.03.2024

Allianz Risikobarometer 2024: Erhöhter Alarm bei Cyber-Bedrohungen

Wie können Sie Ihr Unternehmen nach den Ergebnissen des Allianz Risikobarometers 2024 am besten vor Cyberangriffen schützen? Unser Senior Security Consultant beschreibt robuste, zukunftssichere Cybersecurity-Massnahmen und erklärt, warum das Management einbezogen werden muss. Ein Tipp: KI!

08.03.2024

Mit Zero Trust zu DORA

Um ihre Systeme vor Cyberangriffen zu schützen, müssen EU-Finanzinstitute die DORA-Anforderungen erfüllen. Eine Möglichkeit, dies effizient zu erreichen, ist die Implementierung einer Zero-Trust-Strategie. Hier finden Sie die 10 wichtigsten Punkte für Ihre Implementierung sowie 5 Gründe, warum ExeonTrace für die DORA-Richtlinien (und sogar NIS2!) bestens geeignet ist.

20.02.2024

Wie man Supply-Chain-Angriffe überwacht und stoppt

Supply-Chain-Angriffe, die eine erhebliche Bedrohung für die IT-Sicherheit darstellen, zielen auf Software- oder Hardware-Lieferanten ab, um indirekt in Unternehmen einzudringen. Hier sind 5 Wege, diese Angriffe mit fortschrittlichen Überwachungstechnologien wie Network Detection & Response auf der Grundlage von maschinellem Lernen zu verhindern, um sie frühzeitig zu erkennen und abzuschwächen.

18.01.2024

NIS2 und DORA: Manager haften für Cybersecurity

Die Haftung von Managern für Cybersicherheitsvorfälle in Europa variiert je nach Rechtsrahmen und Branche - hier geht Michael Tullius auf die Anforderungen an Unternehmen und die anwendbaren Sanktionen für DORA und NIS2 ein und erläutert, wie man diese am besten erfüllt und langfristige Sicherheit gewährleistet. Cyber-Resilienz beginnt hier!

21.12.2023

Warum Zero Trust und Compliance Hand in Hand gehen sollten

Erfahren Sie, wie Sie eine Zero-Trust-Strategie mit Compliance-Vorschriften wie NIS2, DORA, HIPAA, ISG, GDPR und anderen relevanten Standards kombinieren können - eine ernsthafte Aufgabe und Herausforderung für Unternehmen, die ihre Sicherheit stärken und die Einhaltung gesetzlicher Vorschriften gewährleisten wollen. Die richtige Wahl der Cybersicherheitstools kann den Unterschied ausmachen.

07.12.2023

Die häufigsten SOC-Fehler und wie Sie sie vermeiden können

Entdecken Sie, wie Sie die Abwehr Ihres SOC stärken können, indem Sie häufige Schwachstellen wie unvollständige Sichtbarkeit, Probleme bei der Protokollanalyse und langsame Reaktion auf Vorfälle überwinden. Mit fortschrittlichen Analysen, maschinellem Lernen und einer nahtlosen Integration von Bedrohungsdaten ist NDR eine umfassende Lösung für sich entwickelnde Cyber-Bedrohungen.

28.11.2023

Verbesserung der Netzwerksicherheit: Revolutionierung der risikobasierten Alarmierung

Risk-based alerting (RBA) ist eine Strategie, die Datenanalyse und Priorisierung nutzt, um Warnungen oder Benachrichtigungen auszugeben, wenn potenzielle Risiken bestimmte, vordefinierte Werte erreichen. Erfahren Sie, wie Sie es am besten nutzen können, um die Sicherheit zu verbessern - selbst gegen die fortschrittlichsten Angreifer.

15.11.2023

Kein Spiel: Die Akira Hacker

Wie kann man fortgeschrittene Ransomware wie Akira verhindern? Klaus Nemelka erklärt, wie eine auf maschinellem Lernen basierende Netzwerküberwachung der ultimative Weg ist, um unbekannte Angriffe ohne vordefinierte Anwendungsfälle aufzudecken. Lesen Sie, wie Sie diese neue Multi-OS-Ransomware am effizientesten erkennen können.

09.11.2023

Behavior Analytics zur Erkennung von Veränderungen in der OT-Umgebung

Die OT-Kommunikation umfasst eine kontinuierliche Datenübertragung für den Gerätestatus, die sich von den IT-Kommunikationsmustern unterscheidet und am besten von Network Detection & Response-Lösungen erkannt werden kann, die maschinelles Lernen zur Erkennung von Anomalien im Netzwerk- und Verwaltungsverhalten einsetzen.

25.10.2023

So erkennt man Datenexfiltration mit Machine Learning

Erfahren Sie, wie Sie dank maschinellem Lernen Datenexfiltration erkennen können und warum diese Erkennung für die IT-Sicherheit Ihres Unternehmens von entscheidender Bedeutung ist, wie unser Head of Professional Services, Andreas Hunkeler, erklärt.

12.10.2023

Ein Tag im Leben eines Sicherheitsingenieurs

Unsere Professional Services Engineers erzählen von ihrer spannenden Arbeit, denn wir einen zusätzlichen PS Engineer suchen, um immer mehr Unternehmensnetzwerke vor Cyber-Bedrohungen zu schützen.

27.09.2023

Warum Kunden ExeonTrace (als Managed Solution) lieben

Unternehmen entscheiden sich für Managed Solution für ihre Cybersicherheit. Die Anbieter überwachen und verwalten die Sicherheitssysteme, während die Security Operations Center (SOC) die Daten analysieren und auf Bedrohungen reagieren.

20.09.2023

Was Schweizer und EU-Unternehmen über DORA (Digital Operational Resilience Act) wissen sollten

Die Verordnung der EU-Kommission Digital Operational Resilience Act (DORA) wurde als Gesetz veröffentlicht, das Finanzunternehmen betrifft - lesen Sie, welche Auswirkungen es auf die Schweiz und die EU hat und welche IT-Sicherheitsmaßnahmen vorgeschlagen werden.

08.09.2023

Die Anfälligkeit von Zero Trust: Erfahrungen mit dem Storm 0558 Angriff

IT-Sicherheitsverantwortliche verlassen sich auf Zero Trust, aber seine praktische Wirksamkeit wird durch Advanced Persistent Threats in Frage gestellt - lesen Sie mehr über effektive Sicherheitsstrategien von Klaus Nemelka.

23.08.2023

Die Schweiz und die EU verschärfen die Anforderungen an die Cybersicherheit

Lesen Sie, wie Sie Cyber-Vorfälle konform erkennen und melden und was das Informationssicherheitsgesetz von Unternehmen im Rahmen eines ISMS verlangt.

08.08.2023

Der Schlüssel zum Hacker-Glück

Klaus Nemelka, Produktmanager und Cybersicherheitsexperte, erklärt, wie sich Hacker unbefugten Zugang zu Microsoft-Konten verschafften, welche bösartigen Aktivitäten sie nun durchführen können und wie NDR Ihrem Unternehmen hilft, sich besser vor APTs zu schützen.

26.07.2023

Ransomware Schutz: So schützen Sie Ihr Unternehmen vor Cyber-Erpressung in 2023

Von allen Arten von Ransomware bis hin zu ihren verheerenden Auswirkungen auf Unternehmen: Lesen Sie, wie Sie Ihr Unternehmen schützen können und welche Lösungen Ihr Netzwerk vor Hacker bewahren.

17.07.2023

Wie Network Detection & Response (NDR) OT-Umgebungen überwacht

Ist Ihre OT wirklich vor Cyber-Bedrohungen geschützt? Lesen Sie mehr über die optimale OT Sicherheit Lösung gegen Hacker dank Metadatenanalyse und Deep Packet Inspection.

07.07.2023

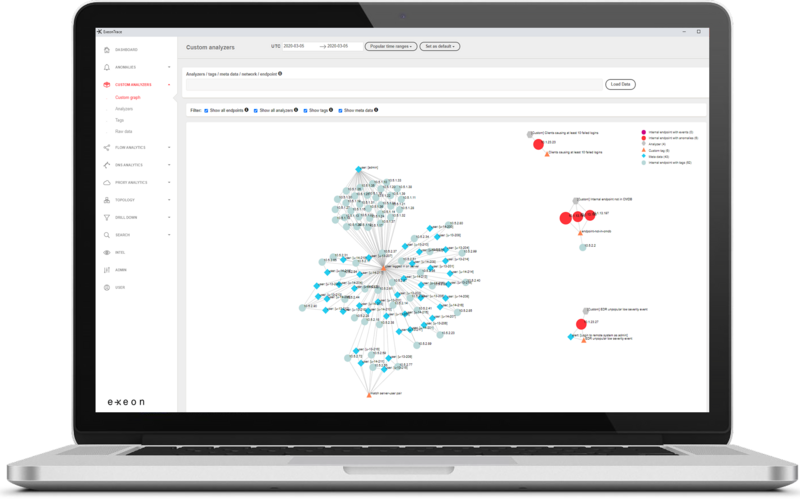

Wie man ExeonTrace verwendet, um die Ausnutzung von Schwachstellen in Netzwerkgeräten zu erkennen

In diesem Artikel stellen wir einige Ideen vor, wie man die Ausnutzung von Schwachstellen in Netzwerkgeräten aufspüren und verfolgen kann und wie ein Network Detection and Response (NDR) eine solche Analyse unterstützt. Welche Endpunkte haben sich wann mit diesem Netzwerkdienst verbunden? Welche ausgehenden Verbindungen wurden von diesem Netzwerkgerät hergestellt? Wie ist es möglich, den Netzwerkdienst und das Netzwerkgerät von nun an zu überwachen?

28.06.2023

Algorithmen des maschinellen Lernens aus der Sicht eines Erkennungsentwicklers

Eine Diskussion über die Vorteile und Herausforderungen beim Einsatz von Algorithmen des maschinellen Lernens für die Erkennung von Bedrohungen, wo sich die Detection Engineers bei der Erstellung von Erkennungen mit ihren eigenen Vorteilen und Herausforderungen konfrontiert. Hier werden diese Aspekte aus der Sicht eines Erkennungsentwickler umrissen mit entsprechenden Fragen, die sich bei der Entwicklung von Anwendungsfällen stellen, erläutern.

02.06.2023

Im Schatten der IT-Sicherheit: Die zentrale Rolle von NDR beim Schutz von OT-Netzen

Dieser Artikel hebt die Herausforderungen bei der Überwachung von OT-Umgebungen hervor und schlägt vor, dass Network Detection and Response (NDR) Lösungen einen nicht-intrusiven und effektiven Weg zur Überwachung von Netzwerken bieten, indem sie umfassende Sichtbarkeit und Erkennungsfunktionen bieten, ohne den Betrieb zu unterbrechen. Die ML-gesteuerten Algorithmen können Bedrohungen und Anomalien in Echtzeit identifizieren, was NDR zur bevorzugten Methode für die Sicherung von OT-Umgebungen macht.

05.05.2023

Die Auswirkungen von NIS2 auf die Netzwerküberwachung von kritischen Infrastrukturen: Ein umfassender Leitfaden

Die aktualisierte Richtlinie über die Sicherheit von Netz- und Informationssystemen stellt die Betreiber kritischer Infrastrukturen vor Herausforderungen, insbesondere im Hinblick auf die Anpassung an die sich entwickelnde Cybersicherheitslandschaft. Unser CCO berichtet über alle wichtigen Details der neuen EU Cybersicherheitsgesetzgebung.

05.04.2023

Die Zukunft der Netzwerksicherheit: Predictive Analytics und ML-gesteuerte Lösungen

Von der Rolle von Netzwerksicherheitslösungen, die auf maschinellem Lernen basieren, bis hin zu den Vorteilen von ML in einem Cybersecurity-Setup und konkreten Beispielen erklärt Senior Cyber Security Analyst Andreas Hunkeler die Anwendung von ML und was noch auf Unternehmen zukommen wird, um Cyberbedrohungen zu erkennen und ihre Netzwerke zu schützen.

24.03.2023

SecIT 2023: Ein Ausblick auf eine sichere Zukunft

Wir blicken gemeinsam mit Partner Netcor GmbH auf eine beeindruckende IT-Sicherheitsveranstaltung zurück, bei der der Netzwerksicherheitsexperte Michael Tullius IT-Leitern und SOC-Mitarbeitern den Einsatz eines Network Detection and Response-Tools vorstellte.

15.03.2023

Luca Forcellini wird Senior Channel Manager bei Exeon

Der Schweizer «Network Detection & Response» Anbieter Exeon Analytics verstärkt seine Marktbearbeitung mit Luca Forcellini als Senior Channel Manager. Forcellini ist ein ausgewiesener Industrieexperte und war zuletzt bei Boll Engineering, einem führenden Security-Distributor tätig.

09.03.2023

Exeon im Jahr 2023 – Know-How, Wachstum und Herausforderungen

Neueinstellungen und organisches Wachstum im Bereich Cybersicherheit bedeuten Spannung und Herausforderungen im neuen Jahr: mehr über die Erfolge und Ziele des COO einer schnell entwickelnden Schweizer Organisation zur Überwachung der Netzwerksicherheit.

08.03.2023

Pressemitteilung: Exeon Analytics vereinfacht die Einbindung von Datenquellen

Die Einbindung von externen Datenquellen wurde in der Network Detection & Response-Lösung ExeonTrace deutlich vereinfacht: zur unkomplizierten Integration dieser Datenquellen wurden zahlreiche Parser integriert. Das Ergebnis? Ein noch höheres Maß an Visibilität über alle Netzwerkaktivitäten hinweg.

15.12.2022

Jahres-Ausblick zur Cybersecurity aus Sicht der Sicherheitsverantwortlichen

Top Management und Aufsichtsräte werden im Jahr 2023 noch deutlich anspruchsvoller werden, was die IT Security in ihren Unternehmen betrifft, so das Schweizer Sicherheitsunternehmen Exeon Analytics nach einer Diskussionsrunde mit CISOs von mittleren und großen Unternehmen.

10.11.2022

EnBW Cyber Security entscheidet sich für eine Partnerschaft mit Exeon Analytics für den Managed-Service-Betrieb in Deutschland

Das Schweizer Cybersecurity-Unternehmen Exeon Analytics und die deutsche EnBW Cyber Security GmbH haben eine Vereinbarung getroffen, nach der die EnBW Cyber Security die Network Detection & Response (NDR) Lösung ExeonTrace in Deutschland vertreiben und als technische Lösung im eigenen Security Operation Center (SOC) für ihre Kunden einsetzen wird.

28.10.2022

Mein erster Monat bei Exeon - Michael Tullius, Sales Director Deutschland

Normalerweise schreiben wir viel über Branchennachrichten und unsere Network Detection & Response Lösung ExeonTrace. Genauso viel kann aber auch über den Kern unseres Unternehmens gesagt werden: das Exeon Team. Seit Anfang des Jahres ist unser Team um über 35% gewachsen, und wir haben vor in Zukunft weiter zu expandieren. In dieser kleinen Blogserie geben unsere neuen Kollegen persönliche Einblicke in die Arbeit bei Exeon und wie sie ihre ersten Tage erlebt haben. In diesem Blog-Beitrag haben wir Michael Tullius, unseren Sales Director für Deutschland, interviewt.

21.10.2022

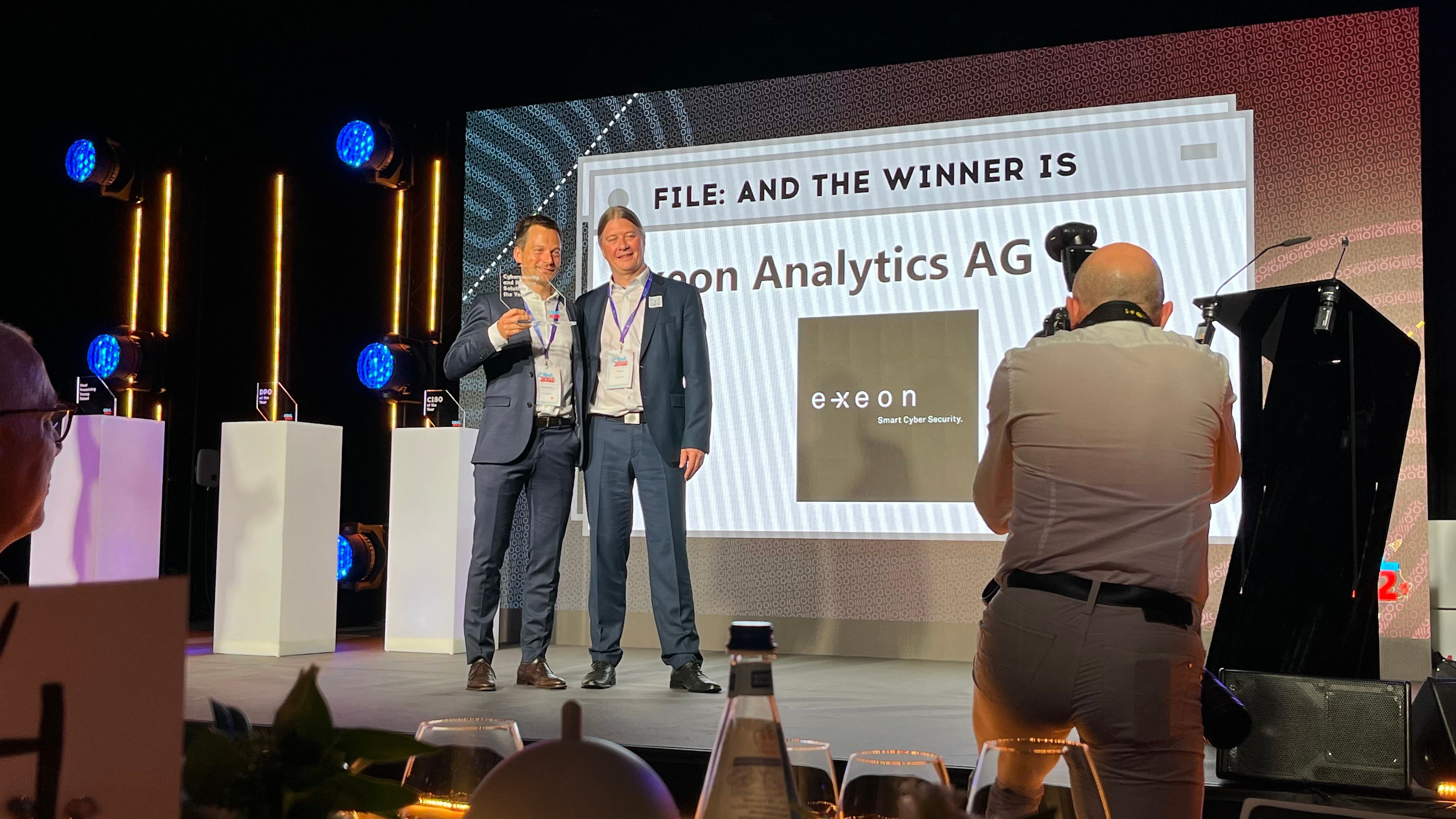

Exeon gewinnt den PwC Cybersecurity & Privacy Solution of the Year Award

Das Schweizer Security-Unternehmen Exeon Analytics wurde auf der Cyber Security Week in Luxemburg mit dem Cybersecurity & Privacy Solution of the Year Award von PwC Luxembourg ausgezeichnet. Eine hochkarätige Jury vergab die Auszeichnung für die Network Detection and Response (NDR) Lösung ExeonTrace für hervorragende Leistungen auf allen Ebenen - von der Strategie bis zur Ausführung.

18.10.2022

Why Cybersecurity Start-ups are winning the Innovation Race

In fast jeder Branche haben Start-ups einen Innovationsvorsprung gegenüber grösseren Unternehmen. Insbesondere europäische Start-ups zeichnen sich als "Innovationswunderkinder" im B2B-Bereich aus. In der Cybersicherheitsbranche setzen Scale-ups wie Exeon Analytics neue Massstäbe für innovationsgetriebenes Wachstum und Produktentwicklung.

22.09.2022

Zuverlässige Intrusion Prevention auch bei verschlüsseltem Netzwerkverkehr und Zero-Day-Angriffen

Zürich, 22. September 2022 - Mit ExeonTrace bietet das Schweizer Security-Unternehmen Exeon Analytics eine Lösung zur Erkennung von Eindringlingen an, die weit über die Fähigkeiten herkömmlicher Intrusion Prevention Systeme (IPS) hinausgeht. So kann ExeonTrace insbesondere auch Zero-Day-Attacken erkennen, gegen die IPS-Lösungen aufgrund ihrer Signatur-basierenden Erkennung keinen Schutz bieten können. Solche Systeme eignen sich zwar zur automatisierten Erkennung und Abwehr bekannter Angriffe, müssen jedoch für einen umfassenden Schutz durch andere Security-Lösungen ergänzt werden.

30.08.2022

Wie Network Detection and Response (NDR) die Sicherheitslücken von Intrusion Prevention (IPS) Systemen füllt

Intrusionsvorfälle sind in den letzten Jahren sehr häufig geworden, wobei Unternehmen praktisch jede Woche von weitreichenden Cyberangriffen betroffen sind. Bedrohungsakteure versuchen ständig, in Unternehmensnetzwerke einzudringen und Geschäftswerte zu gefährden. Um einen Einbruch zu verhindern, setzen viele Unternehmen Intrusion Prevention Systems (IPS) ein. Um Bedrohungen zu erkennen und zu verhindern, stützen sich diese Lösungen auf eine signaturbasierte Erkennung, die eine automatische Erkennung von Eindringlingen ermöglicht. Dieser Ansatz kann jedoch zu verschiedenen blinden Flecken und Schwachstellen im Netzwerkschutz führen. Mit Network Detection and Response (NDR) können diese Nachteile überwunden werden, um einen zuverlässigeren und ganzheitlicheren Schutz vor Eindringlingen zu gewährleisten.

29.08.2022

Exeon: EDR benötigt NDR für umfassende Sicherheit

Das Schweizer Sicherheitsunternehmen Exeon Analytics warnt davor, bei der Sicherung von Endpunkten nur auf herkömmliche EDR-Lösungen zu setzen (Endpoint Detection & Response). Zahlreiche Endpunkte in modernen, hybriden Netzen unterstützen die dafür benötigten Agenten nicht, und dort, wo solche Agenten laufen, können sie durch raffinierte Angriffe unter Umständen ausgehebelt und deaktiviert werden. Zudem haben die IT- und Sicherheitsteams wegen des Trends zu Heimarbeit und BYOD (Bring Your Own Device) oft keinen Zugriff auf Endpunkte im Privatbesitz der Mitarbeiter, die möglicherweise auch von weiteren Familienmitgliedern genutzt werden.

08.08.2022

Exeon als Top-Anbieter für Netzwerksicherheit ausgezeichnet

ExeonTrace, unsere zukunftssichere Network Detection & Response-Plattform, wurde von Cybernews als einer der besten Anbieter für Netzwerksicherheit ausgezeichnet. ExeonTrace ist eine KI-gesteuerte Netzwerkanalyselösung, die ausgeklügelte Cyberbedrohungen erkennen und beseitigen kann, bevor sie Unternehmen Schaden zufügen.

27.07.2022

Exeon revolutioniert NDR durch Analyse von Metadaten

Mit der Analyse von Metadaten statt der sonst üblichen Deep Packet Inspection (DPI) etabliert das Schweizer Cybersecurity-Unternehmen Exeon Analytics eine modernisierte und zukunftssichere Network Detection & Response (NDR) Lösung im europäischen Markt. Die Metadaten-Analyse ist – im Gegensatz zu den etablierten, auf DPI basierten Verfahren – von verschlüsseltem Datenverkehr nicht beeinträchtigt. Dies ist insofern relevant, da moderne Cyberangriffe wie APTs, Ransomware und Lateralbewegungen stark auf verschlüsselte Kommunikation für Angriffsanweisungen von entfernten Command and Control Servern (C&C) setzen

19.07.2022

Mein Praktikum bei Exeon - Louis Leclair, Praktikant im Bereich Back-End-Entwicklung

Normalerweise schreiben wir viel über Branchennews und unsere innovative Network Detection & Response-Lösung ExeonTrace. Genauso viel lässt sich aber auch über den Kern unseres Unternehmens berichten: das Exeon-Team. In den ersten Monaten des Jahres 2022 ist unser Team um über 30 % gewachsen, und wir haben den Ehrgeiz, in Zukunft noch weiter zu expandieren. In dieser Mini-Blogserie werden unsere talentierten Kollegen persönliche Einblicke in die Arbeit bei Exeon geben. In diesem Blogbeitrag haben wir Louis Leclair, unseren Backend-Entwicklungspraktikanten, gebeten, uns von seinem 6-monatigen Praktikum bei Exeon zu erzählen.

21.06.2022

Exeon Analytics ernennt Michael Tullius zum Sales Director Germany

Der Schweizer NDR-Hersteller (Network Detection and Response) Exeon Analytics verstärkt sein Engagement auf dem deutschen Markt und hat mit Michael Tullius als Sales Director Germany einen erfahrenen Security-Experten an Bord geholt.

08.06.2022

Exeon empfiehlt konsequentes Monitoring von Fremdanwendungen

Das Schweizer IT-Security Unternehmen Exeon Analytics warnt davor, Fremdanwendungen bedingungslos zu vertrauen, unabhängig davon, ob es sich um Auftragsentwicklungen oder um Standard-Lösungen renommierter Hersteller handelt. Problematisch ist bei solchen Anwendungen, dass sie oft sehr weitgehende Berechtigungen benötigen oder unnötigerweise bekommen. Dabei agiert solche Fremdsoftware meist als Blackbox ohne Transparenz in die einzelnen Aktionen oder Datenströme.

30.05.2022

Managed Security Services mit Ensec und Exeon

Aufgrund von komplexen und verteilten IT-Prozessen, steigenden Personalkosten und einem zunehmenden Bedarf an IT-Sicherheits-Lösungen, entscheiden sich immer mehr Firmen für Managed Security Services (MSS). Dabei übernimmt ein IT-Dienstleister den Aufbau und Betrieb einer geeigneten, individuell angepassten Sicherheitsarchitektur bestehend aus einzelnen IT-Security Services. Allerdings gibt es massgebliche Unterschiede zwischen den einzelnen Managed Security Service Providers (MSSP). Um besser zu verstehen, was das MSS-Angebot unseres erfolgreichen Partners ensec auszeichnet, haben wir dessen CTO Rolf Scheurer um ein Interview gebeten.

25.05.2022

Warum Unternehmen sowohl EDR als auch NDR für einen umfassenden Netzwerkschutz benötigen

Endgeräte wie Desktops, Laptops und Mobiltelefone ermöglichen es Benutzern, sich mit Unternehmensnetzwerken zu verbinden und deren Ressourcen für ihre tägliche Arbeit zu nutzen. Sie erweitern jedoch auch die Angriffsfläche und machen das Unternehmen anfällig für böswillige Cyberangriffe und Datenschutzverletzungen.

18.05.2022

Mein erster Monat bei Exeon - Noè Canevascini, Einstellungspraktikant und IT-Support

Normalerweise schreiben wir viel über Branchennews und unsere innovative Network Detection & Response-Lösung ExeonTrace. Genauso viel lässt sich aber auch über den Kern unseres Unternehmens berichten: das Exeon-Team. In den ersten Monaten des Jahres 2022 ist unser Team um über 30 % gewachsen, und wir haben den Ehrgeiz, in Zukunft noch weiter zu expandieren. In dieser kleinen Blogserie geben unsere talentierten neuen Kollegen persönliche Einblicke in die Arbeit bei Exeon und wie sie ihre ersten Tage erlebt haben. In diesem ersten Blogbeitrag haben wir Noè Canevascini, unseren neuen Praktikanten für Personalbeschaffung und IT-Support, interviewt.

27.04.2022

Ransomware und die Notwendigkeit von NDR, um einen robusten Schutz zu bieten

Ransomware ist eine der besorgniserregendsten Bedrohungen für die Cybersicherheit von Unternehmen weltweit. Im Februar 2022 veröffentlichte die Agentur für Cybersicherheit und Infrastruktursicherheit (Cybersecurity and Infrastructure Security Agency, CISA) einen Ratschlag zur Cybersicherheit, in dem sie Organisationen vor der "erhöhten Ransomware-Bedrohung" im Jahr 2022 warnte. Ohne angemessene Sicherheitskontrollen ist jede Organisation anfällig für die katastrophalen Auswirkungen von Ransomware-Angriffen.

21.04.2022

Exeon vereinfacht den Einsatz von Network Detection and Response

Das Schweizer IT-Security Unternehmen Exeon Analytics hat die NDR-Plattform ExeonTrace um Cloud-Anbindungen und neue Anomaly-Handling-Funktionalitäten erweitert. Die aktuelle Version vereinfacht sowohl die Einführung als auch den nahtlosen Betrieb von NDR in On-Premise-, Cloud- und hybriden Umgebungen deutlich. Wie bereits die Vorgänger-Versionen ist das aktuelle Release komplett Software-basiert und kommt im Gegensatz zu herkömmlichen Lösungen ohne jede zusätzliche Hardware aus, was nicht nur Investitionen, sondern auch die Betriebskosten reduziert. Die weiterentwickelte Architektur der aktuellen Version von ExeonTrace erlaubt Analysten, die Lösung auf Knopfdruck auf ihre Umgebung abzustimmen, und bildet eine flexible Plattform für den Einsatz ausgefeilter und performanter KI-Algorithmen zur intelligenten Erkennung aktueller Bedrohungen einschließlich von Zero Day Exploits.

31.03.2022

Schwere Sicherheitslücke im Spring Framework

Kompromittierte Server werden wahrscheinlich als Relais und als Einstiegspunkt für verschiedene Angriffe auf Unternehmensnetzwerke, wie z. B. Ransomware-Angriffe, genutzt. Neben der automatischen Erkennung von ExeonTrace können Exeon-Kunden das Netzwerkverhalten potenziell gefährdeter Server nachträglich mit Hilfe der Visualisierung von "Client-Server-Paaren" überprüfen, wie in unserem vorherigen Beitrag über die Erkennung von Log4j beschrieben. Die ExeonTrace NDR-Lösung selbst verwendet kein Spring und ist daher nicht von der Schwachstelle betroffen.

16.03.2022

Cyber-Risiken für Dritte - und wie ExeonTrace für vollständige Systemtransparenz sorgen kann

In modernen Netzen ist eine Vielzahl von Fremdsystemen im Einsatz. Folglich sind die Anwendungen von Drittanbietern zu einer sicherheitsrelevanten Priorität geworden, um das eigene Netzwerk zu schützen. Sicherheitsteams benötigen vollständige Transparenz über ihr IT/OT-Netzwerk.

16.02.2022

ISPIN erweitert ihre Managed Security Services mit Exeon Analytics

Zürich/Bassersdorf, 15.02.2022 – ISPIN arbeitet ab sofort mit dem Cybersecurity-Unternehmen und ETH-Spin-off Exeon Analytics zusammen und erweitert ihre Managed Security Services mit der Network Detection & Response (NDR) Plattform ExeonTrace. Kunden profitieren nun von Exeon’s fortschrittlicher Netzwerkanalyse sowie individueller Beratung und Unterstützung durch die erfahrenen ISPIN Cybersecurity-Experten.

23.01.2022

Network Detection & Response etabliert sich als zentraler Cybersecurity-Pfeiler

«Network Detection & Response» hat sich innert kürzester Zeit als führende Methode etabliert, um Hacker in Netzwerken frühzeitig zu identifizieren, bevor diese Schaden anrichten. Damit wird «Network Detection & Response» ein zunehmend zentraler Pfeiler einer modernen Cybersecurity-Architektur. Allein der Schweizer Anbieter Exeon Analytics AG hat im Laufe des vergangenen Jahres seine Kundenbasis verdreifacht.

20.01.2022

Deep Packet Inspection vs. Metadatenanalyse von NDR-Lösungen

Die meisten Netzwerkerkennungs- und -reaktionslösungen basieren heute auf Verkehrsspiegelung und Deep Packet Inspection (DPI). Die Verkehrsspiegelung wird in der Regel auf einem einzelnen Core-Switch eingesetzt, um eine Kopie des Netzwerkverkehrs für einen Sensor bereitzustellen, der die Nutzdaten mithilfe von DPI gründlich analysiert. Dieser Ansatz bietet zwar eine detaillierte Analyse, erfordert jedoch eine große Menge an Rechenleistung und ist blind, wenn es um verschlüsselten Netzwerkverkehr geht. Die Metadatenanalyse wurde speziell entwickelt, um diese Einschränkungen zu überwinden. Durch die Verwendung von Metadaten zur Analyse kann die Netzwerkkommunikation an jedem beliebigen Erfassungspunkt beobachtet und mit Informationen angereichert werden, die Aufschluss über die verschlüsselte Kommunikation geben.

15.12.2021

Bedrohungsjagd und Erkennung des Log4j-Exploits mit dem ExeonTrace NDR - Teil II

In diesem Blog-Beitrag erklären wir Ihnen, wie Sie mit Threatfeeds in ExeonTrace arbeiten können, um Geräte zu erkennen, die durch die Log4j-Schwachstelle kompromittiert wurden. In unserem ersten Blogbeitrag finden Sie weitere technische Hintergrundinformationen.

12.12.2021

Bedrohungsjagd und Erkennung des Log4j-Exploits mit dem ExeonTrace NDR

Die Sicherheitslücke in Apache Log4j2 [https://nvd.nist.gov/vuln/detail/CVE-2021-44228], die die Ausführung von Remotecode ermöglicht, ist eine der schwerwiegendsten Sicherheitslücken, die wir seit langem gesehen haben. Sie ist so schwerwiegend, weil die Schwachstelle sehr leicht auszunutzen ist und die Log4j-Protokollierungsbibliothek von vielen Java-Anwendungen verwendet wird. Daher muss man davon ausgehen, dass fast jedes größere Unternehmen potenziell betroffen ist, entweder durch intern entwickelte Software oder durch Java-Software, die von Zulieferern bereitgestellt wird. Nachdem wir einige Hintergrundinformationen gegeben haben, erklären wir in diesem Blogbeitrag, wie man mit unserer ExeonTrace NDR-Software ausgenutzte Systeme identifizieren kann.

10.11.2021

Die Bedeutung von Diversität in der Cybersicherheit

Frauen sind im Bereich der Cybersicherheit deutlich unterrepräsentiert. Auch wenn sich dieser Trend ändert, machen Frauen heute nur etwa ein Viertel der Beschäftigten im Cyberbereich aus. In Anbetracht des explosiven Wachstums und des daraus resultierenden Talentmangels in der Cybersicherheit ist es von entscheidender Bedeutung, mehr Frauen für die Cybersicherheitsbranche zu gewinnen.

20.10.2021

SOC Visibility Triad und die Rolle von NDR-Lösungen

Durch die ständige Weiterentwicklung der digitalen Technologien werden Cyberangriffe immer zahlreicher und ausgefeilter. Die Vielfalt der verwendeten alten und modernen IT-Systeme, die Vernetzung von Geräten (die früher isoliert liefen) und die große Zahl von Drittanbietern stellen eine zunehmende Herausforderung für den ganzheitlichen Schutz der IT-Landschaft dar.

27.09.2021

Warum ExeonTrace der NDR der Wahl für CISOs branchenführender Unternehmen in ganz Europa ist

IT-Unternehmensnetzwerke sind die Grundlage des heutigen Informationszeitalters, und ihr Schutz ist ein entscheidendes Element, um das ordnungsgemäße Funktionieren von IT-Lösungen zu gewährleisten. Da die meisten Unternehmen zur Erleichterung ihrer Arbeitsabläufe in hohem Maße von Computernetzwerken abhängig sind, kann eine Unterbrechung der Netzwerkdienste katastrophale Folgen für das betroffene Unternehmen haben.

06.09.2021

Wie sichert die Analyse der vorhandenen Netzwerkprotokolldaten Ihre IT-Infrastruktur?

Wir werden oft gefragt, was genau ExeonTrace von anderen Network Detection and Response (NDR) Lösungen unterscheidet. Unsere zahlreichen Gespräche mit Sicherheitsexperten zeigen, dass sie den Datenanalyseansatz von ExeonTrace am überzeugendsten finden.

08.07.2021

Die Bedeutung einer NDR-Lösung zur Früherkennung von Angriffen auf die Lieferkette in Unternehmensnetzwerken

Die digitale Transformation hat in den letzten Jahren einen Aufschwung erlebt, insbesondere im Zuge der COVID19-Pandemie, die die Einführung digitaler Technologien in nur wenigen Monaten um mehrere Jahre beschleunigt hat. Die Integration digitaler Technologien in Unternehmen hat erhebliche Vorteile mit sich gebracht. Sie hat jedoch auch die Tür für neue Sicherheitsrisiken und Schwachstellen weit geöffnet.

01.07.2021

IS4IT und Exeon Analytics AG vereinbaren Service-Partnerschaft

Die IS4IT-Gruppe, ein führender Anbieter im Bereich Cybersicherheit, und der Schweizer Security-Experte Exeon Analytics mit Sitz in Zürich haben eine gemeinsame Service-Partnerschaft abgeschlossen. Das Unternehmen wird für Exeon den Service und Support in Deutschland übernehmen. Eine entsprechende Übereinkunft haben die beiden Anbieter im Juni unterzeichnet.

02.06.2021

NDR: Die neue Säule der Cybersicherheit

Vorbeugung und Schutz gelten immer noch als das Mittel der Wahl, wenn es um die Absicherung der eigenen IT-Systeme geht. Dass dieser Ansatz jedoch nicht ausreicht, ist mittlerweile fast täglich in den Medien zu lesen. Aktuelle Fälle wie der Angriff auf Microsoft Exchange, Colonial Pipeline in den USA oder jüngst Siegfried in der Schweiz verdeutlichen die Gefahren: Betriebsunterbrechungen, Vertrauensverlust bei Kunden und Partnern, Produktmängel oder rechtliche Konsequenzen.

17.05.2021

Netzwerk-Erkennung und -Reaktion der nächsten Generation

Die durchschnittlichen Kosten einer Datenschutzverletzung belaufen sich auf satte 3,18 Millionen Euro (oder 3,86 Millionen Dollar zum Zeitpunkt der Abfassung dieses Artikels). Da die Zahl der Eindringlinge in Unternehmensnetzwerke dramatisch gestiegen ist, ist es jetzt entscheidend, Bedrohungen zu erkennen und zu beseitigen, bevor ein echter Schaden entsteht. Daher ist eine robuste Netzwerkerkennung und -reaktion (Network Detection and Response, NDR) für die Cybersicherheit unerlässlich.

05.05.2021

Attacke auf MS Exchange Server: BSI ruft zum ersten Mal seit sieben Jahren Alarmstufe „Rot“ aus

Cyber-Attacken werden immer häufiger und schwerwiegender. Jüngstes Beispiel ist der weltweite Angriff auf Microsofts Exchange Server: Im März hatten sich Hacker gleich über vier Sicherheitslücken eingenistet. Dadurch konnten sie sich ohne Passwort als Administrator anmelden und auf diese Weise E-Mails lesen oder auf Passwörter sowie Geräte ihrer Opfer im Netzwerk zugreifen. Schätzungsweise rund 250.000 Systeme waren betroffen – 30 Prozent davon in der DACH-Region. Dass der Attacke so viele Unternehmen im deutschsprachigen Raum zum Opfer gefallen sind, ist kein Zufall. Vielerorts, vor allem im Mittelstand, fehlt es noch immer am nötigen Sicherheitsbewusstsein.

04.05.2021

Schweizer Cybersicherheitsunternehmen Exeon beschleunigt europäischen Go-to-Market

Der Schweizer Cybersecurity-Anbieter Exeon Analytics AG hat sich zum Ziel gesetzt, der führende "Network Detection and Response"-Anbieter in Europa zu werden. Namhafte Investoren sehen das Potenzial der Schweizer Lösung und unterstützen das Projekt mit Know-how und Mitteln in Höhe von mehr als 4 Millionen Franken. Das ETH-Spin-off Exeon verfügt bereits über eine breite Kundenbasis in der Schweiz, darunter zwei der fünf grössten Schweizer Banken und namhafte Logistikunternehmen. Auch in Deutschland und Österreich konnten bereits erste Grosskunden gewonnen werden.

22.03.2021

Visibility NOW - vollständige Transparenz der Netzwerkaktivitäten, schneller als je zuvor

Cyberangriffe werden immer häufiger und der Schaden für Unternehmen ist entsprechend größer. Offene Einstiegspunkte für Hacker (Microsoft Exchange, SolarWinds, etc.) sind nur die Spitze des Eisbergs. Auch die Phishing-Aktivitäten gegen Mitarbeiter werden immer raffinierter. Kurzum, es ist nur eine Frage der Zeit, ob Hacker in Ihrem Netzwerk aktiv sind - wenn sie es nicht schon sind. Eine schnelle, zuverlässige und ganzheitliche Netzwerküberwachung zur frühzeitigen Erkennung von Anomalien ist daher wichtiger denn je.

10.03.2021

Wie ExeonTrace helfen kann, den Microsoft Exchange-Hack zu entdecken

Mehr als hunderttausend Microsoft Exchange Server wurden weltweit gehackt, wobei die DACH-Region besonders betroffen zu sein scheint. Dieser Artikel erklärt, wie ExeonTrace helfen kann, das Eindringen durch automatisierte und manuelle Netzwerkanalyse zu erkennen.

15.02.2021

Cyberattacke auf Schweizer Fintechs: Überwachung kann fatale Folgen verhindern

Zürich, 15. Februar 2021 - Verschiedene Medien berichten heute über eine Warnung des Cybersecurity-Unternehmens Eset. Dieses hatte berichtet, dass die Hacker-Gruppe „Evilnum“ seit Dezember 2020 gezielt Schweiz Fintech-Firmen ins Visier nimmt. Mit sogenannten Spear-Phishing-Mails, also Attacken gegen ausgewählte Ziele im Unternehmen, sollen Empfänger dazu gebracht werden, einen Link zu einer ZIP-Datei anzuklicken und diese zu extrahieren.

28.01.2021

Exeon stärkt Führungsteam mit erfahrenem Chief Marketing Officer

Exeon erweitert seine Geschäftsleitung um einen erfahrenen Chief Marketing Officer. Gregor Erismann, der die Position am 1. Februar 2021 antreten wird, war zuvor Mitglied der Geschäftsleitung und CMO der Digitalagentur Namics. Mit diesem Schritt stärkt Exeon sein Go-to-Market mit dem Ziel, Europas führender Anbieter von Network Detection & Response-Lösungen zu werden.

22.12.2020

Erkennung des hochgradig ausweichenden Sunburst-Angriffs mithilfe eines (alten) ML-Modells

Ein breit angelegter Cyberangriff gegen mehrere Regierungsbehörden, Anbieter kritischer Infrastrukturen und Organisationen des privaten Sektors wurde diesen Dezember öffentlich gemacht. Die Angreifer drangen in die IT-Netzwerke ihrer Opfer ein, indem sie den Software-Anbieter SolarWinds kompromittierten, wodurch sie einen Remote Access Trojaner (RAT) über den Software-Update-Mechanismus von SolarWinds installieren konnten. In diesem Blog erfahren Sie, wie ML-basierte Erkennungsmechanismen solche Angriffe eindämmen, bevor Signaturen oder Indicators Of Compromise (IOCs) öffentlich bekannt sind.

10.12.2020

Cyberattacken bedrohen die Stabilität des Finanzsystems

Die Stabilität des globalen Finanzsystems ist zunehmend durch Cyberattacken gefährdet, behauptet die IWF laut einem aktuellen Bericht. Die Autoren argumentieren, dass Cyber-Attacken immer leichter durchzuführen, immer ausgefeilter und infolgedessen viel häufiger sind.

01.12.2020

XDR - Eine neue Waffe im Kampf gegen Cyber-Bedrohungen

Unternehmen sammeln heute riesige Mengen an sicherheitsrelevanten Daten für die Cyberüberwachung. Das Problem besteht jedoch darin, diese Daten effizient zu analysieren - insbesondere über verschiedene Datenquellen hinweg. Extended Detection and Response (XDR) eröffnen mit Hilfe von KI neue Möglichkeiten.

20.11.2020

Prävention ist nur die halbe Miete

Wenn ein Unternehmen merkt, dass sein Schutzkonzept gescheitert ist, ist es oft schon zu spät. Was ist zu tun? Das Network Detection and Response (NDR) Konzept bietet ein neues Arsenal für die Cyberabwehr. Bislang konzentrierte sich die Cybersicherheit auf präventive Maßnahmen. Ist es einem Angreifer gelungen, diese Maßnahmen zu überwinden, liegt das Unternehmensnetzwerk schutzlos vor ihm. Heute können solche Angriffe dank KI-gestützter Netzwerküberwachung gestoppt werden, bevor es zu spät ist.

09.11.2020

Cyberbedrohungen entdecken und eliminieren, bevor Schaden entsteht

In diesem Interview, welches ursprünglich von IT-Markt veröffentlicht wurde, spricht unser CEO und Gründer David Gugelmann darüber, wie Exeon die Cybersicherheit in Unternehmen mit KI-gestützter Netzwerküberwachung stärkt.

13.10.2020

Exeon macht den nächsten Schritt hin zur umfassenden Cybersecurity

Exeon erweitert die ExeonTrace Detection & Response Lösung. ExeonTrace kann nun Netzwerk-, System- und Anwendungslogdaten für die KI-gestützte Erkennung von Cyber-Bedrohungen auswerten. ExeonTrace verknüpft diese Daten automatisch und verschafft dem Analysten einen Gesamtüberblick.

17.09.2020

Exeon wird in der aktuellen Ausgabe der Handelszeitung vorgestellt

Lesen Sie den vollständigen Artikel "Digital Watchdog: Software von Exeon Analytics schlägt Alarm, wenn Cyberkriminelle ein Netzwerk hacken." Sie erfahren, wie Kriminelle die IT-Infrastruktur eines Staates oder eines Unternehmens durch eine fortgeschrittene anhaltende Bedrohung (Advanced Persistent Threat, APT) angreifen und wie das Alarmsystem von Exeon, das als reine Software-as-a-Service (SaaS)-Lösung konzipiert ist, führende Unternehmen schützt.

10.09.2020

Exeon unter den Top 5 Schweizer Startups

Was für eine Nacht! Wir freuen uns, von dem Startup-Event des Jahres unter den Top 5 der Schweizer Startups genannt zu werden: Top 100 Swiss Startup Award. Ein grosses Dankeschön an unsere Kunden, unser Team und unsere Investoren für ihr anhaltendes Vertrauen und ihre Unterstützung!

02.09.2020

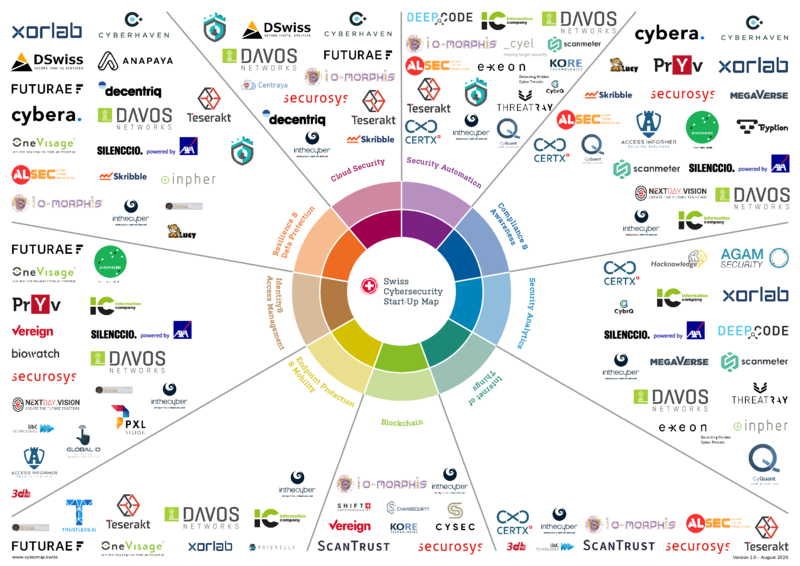

Die Schweiz entwickelt sich zu einem führenden Akteur im Bereich der Cybersicherheitstechnologien

Smart Cyber Security made in Switzerland! Dafür steht Exeon. Danke an DreamLab, Datastore AG und die Swiss Cyber Security Days, dass sie die Vielfalt der Schweizer Cybersecurity-Lösungen sichtbar machen! Sehen Sie sich die Swiss Cybersecurity Start-Up Map an.

19.06.2020

Zürich als Cybersicherheits-Hotspot?

Die Expertengruppe, bestehend aus SIX, Cyverse und Exeon Analytics, ist sich einig: Ja! Für unseren CEO David Gugelmann ist der wichtigste Wettbewerbsvorteil von Zürich klar: "Zürich ist die Heimat von Ingenieuren, die eine Weltklasse-Ausbildung genossen haben." Lesen Sie den ganzen Artikel oder sehen Sie sich das Webinar unter dem folgenden Link an.

16.04.2020

HZ-Interview, "Wie das Startup Exeon durch die Corona-Krise kommt"

David Gugelmann, CEO & Gründer von Exeon Analytics im Podcast "upbeat" der HZ handelszeitung.ch/upbeat. Interview auch als Apple Podcast und Spotify verfügbar (Video und Artikel auf Deutsch).

27.03.2020

BILANZ Magazin

In der März-Ausgabe des Wirtschaftsmagazins BILANZ ist ein spannender Artikel über Exeon und unseren CEO alias "Crime-Stopper" David Gugelmann erschienen. Sie können den Artikel hier lesen.

18.06.2019

CyCon 2019

Der Beitrag von Exeon Analytics an der NATO Cyber Defense Conference (CyCon 2019). Unser Forschungsbericht "Detection of Malicious Remote Shell Sessions", zu dem Forscher der ETH Zürich, Kudelski Security, armasuisse W+T und Exeon Analytics beigetragen haben, wurde an der diesjährigen CyCon präsentiert. Die Publikation ist unter dem folgenden Link verfügbar.

28.02.2019

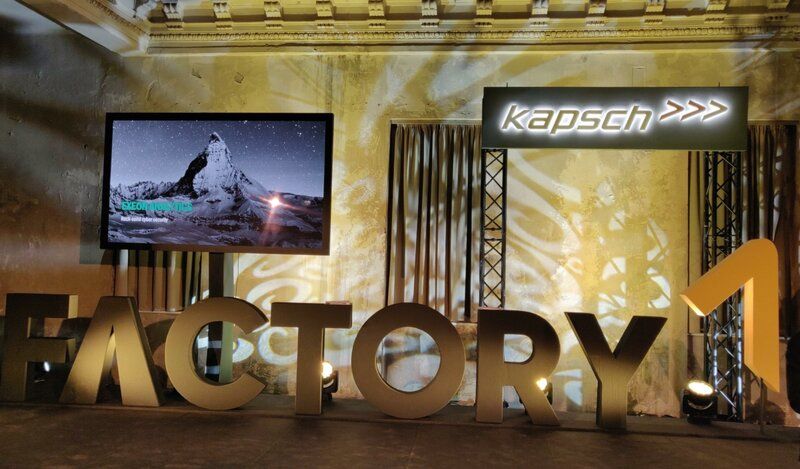

Gewinner des Kapsch Factory1 Programms

Wir sind stolz darauf, Gewinner des factory1-Programms zu sein und freuen uns, gemeinsam mit der Kapsch Gruppe, einem führenden Betreiber von kritischen Infrastrukturnetzen, unsere internationale Expansion voranzutreiben.

17.01.2019

Interview mit Swisscom Startup Challenge Alumni

Swisscom interviewte die StartUp Challenge Alumni Exeon Analytics, Dotphoton und AAAccell. Sie finden den Artikel unter dem folgenden Link.