Kein Spiel: Die Akira Hacker

Die Ransomware-Gruppe «Akira» erlangte schnell Berühmtheit. Die Gruppe tauchte im März 2023 auf und ist heute bereits die weltweit viertaktivste Gruppe. Wenn sie dieses Tempo beibehält, wird sie bald Lockbit übertreffen und von ihren Opfern noch viele Millionen Lösegeld fordern.

Die Ransomware-Gruppe «Akira» erlangte schnell Berühmtheit. Die Gruppe tauchte im März 2023 auf und ist heute bereits die weltweit viertaktivste Gruppe. Wenn sie dieses Tempo beibehält, wird sie bald Lockbit übertreffen und von ihren Opfern noch viele Millionen Lösegeld fordern.

Akira zielt auf Unternehmen aller Branchen, darunter den öffentlichen Sektor, das Finanzwesen, die Fertigungsindustrie und die Beratungsbranche.

Die Akira-Ransomware-Bande wendet mehrere Erpressungstaktiken an und unterhält eine spezielle Leak-Website im Dark Web. Auf dieser Website werden die Opfer aufgelistet und die gestohlenen Daten veröffentlicht, wenn sie den Forderungen der Gruppe nicht nachkommen. Allen Opfern ist gemeinsam, dass die Dateien nach dem Befall mit der Malware verschlüsselt werden und die Dateierweiterung .akira tragen. In der Lösegeldnachricht erhalten die Opfer von Akira daraufhin Anweisungen, wie sie das Lösegeld über ein TOR-Portal aushandeln können. Die Erpresser händigen den Schlüssel erst aus, wenn das Lösegeld gezahlt wird. Wie hoch die Forderungen im Einzelfall sind, ist derzeit noch nicht bekannt, man weiss aber, dass Akira es aber vor allem auf Unternehmen abgesehen hat, die in der Lage sind, hohe Lösegelder zu zahlen und dass der Verschlüsselungstrojaner sowohl auf Windows- als auch auf Linux-Systeme abzielt.

Der Decryptor funktioniert, aber leider nur bei älteren Versionen

Ein bereits im Juni 2023 veröffentlichter Decryptor für Akira ist heute bedauerlicherweise nur noch gegen historische Versionen der Ransomware wirksam, da die Hacker in jeder Kampagne immer wieder neue Funktionen und Fähigkeiten entwickeln. Während die spezifische Schwachstelle für den Eintritt der Ransomware lange Zeit nicht bekannt war, weiss man jetzt, dass Akira sich auf die Ausnutzung von Cisco ASA VPNs konzentriert, denen Multi-Faktor-Authentifizierung fehlt und die CVE-2023-20269 nutzen, um darüber die Ransomware einzuschleusen und zu implementieren. Angreifer können einen Brute-Force-Angriff durchführen, um gültige Kombinationen von Benutzernamen und Kennwörtern zu ermitteln, oder -scheinbar- autorisierte Angreifer können eine clientlose SSL-VPN-Sitzung mit einem nicht autorisierten Benutzer in der Cisco ASA (Adaptive Security Appliance) und der Cisco Firepower Threat Defense (FTD)-Software aufbauen. Dies ist auf eine Schwachstelle zurückzuführen, die durch eine unsachgemäße Trennung von Authentifizierung, Autorisierung und Abrechnung (AAA) zwischen der Fernzugriffs-VPN-Funktion und den HTTPS-Management- und Site-to-Site-VPN-Funktionen entstanden ist. Das Leck in der Remote Access VPN-Funktionalität der ASA- und FTD-Software von Cisco versetzt sie in die Lage, einen Brute-Force-Angriff auszuführen, der darauf abzielt, eine gültige Kombination aus Benutzernamen und Passwort zu ermitteln oder eine clientlose SSL-VPN-Sitzung mit einem nicht autorisierten Benutzer aufzubauen.

Was sollten Sie jetzt tun?

Generell ist es für Unternehmen unerlässlich, die Risiken sorgfältig zu bewerten und geeignete Schutzmassnahmen zu ergreifen, z. B. Software und Systeme auf dem neuesten Stand zu halten, privilegierte Konten zu überprüfen und eine Netzwerksegmentierung vorzunehmen.

In diesem Szenario kann die Implementierung der Multi-Faktor-Authentifizierung ein entscheidender Faktor sein, der den Unterschied zwischen einer potenziell verheerenden Cyberattacke und einem relativ harmlosen Einbruchsversuch ausmacht. Bestimmte SIEM-Systeme (Security Information and Event Management) bieten zwar Tools und Funktionen, um die Auswirkungen von Ransomware zu erkennen, zu bewerten und zu mindern, allerdings nur mit vordefinierten Anwendungsszenarien als Grundlage. Darüber hinaus können native Endpunktlösungen - ebenfalls nur, wenn sie mit vorkonfigurierten Playbooks ausgestattet sind - Incident Response Verfahren auslösen, und die Beseitigung von Malware erzwingen.

Versetzen Sie sich in eine bessere Lage: Mit NDR- und Metadaten-Analyse

Durch Monitoring und Visibilität der VPN-Verbindungen können Unternehmen, die NDR einsetzen, Ransomware-Angriffe wie den beschriebenen erkennen, indem sie den Netzwerkverkehr ständig auf ungewöhnliche oder unbekannte Muster analysieren. Dazu können auch untypische Spitzen bei der Datenübertragung oder ungewöhnliche Kommunikation zwischen Geräten gehören.

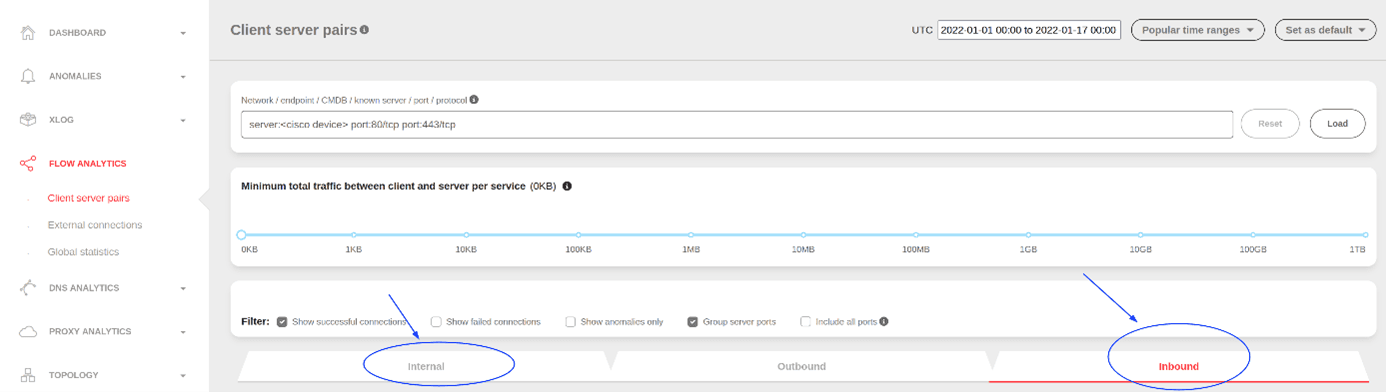

Mit einem Netzwerküberwachungs-Tool wie ExeonTrace können Unternehmen auffälligen VPN-Verkehr erkennen, insbesondere solchen, der von den etablierten (und maschinell erlernten) Baselines abweicht. Das System sucht nach ungewöhnlichen Mustern, einem unerwarteten Anstieg des Datenverkehrs oder wiederholten Fehlversuchen bei der Anmeldung. Es überprüft auch die Protokolle, die z. B. von Cisco ASA-Geräten oder anderen Firewalls stammen.

Da ungewöhnliche Log-ins, mehrere fehlgeschlagene Anmeldeversuche oder gleichzeitige Anmeldungen, von verschiedenen Standorten aus, auf einen Angriff hindeuten können, erkennen die Tools mit Behavioural Analytics ungewöhnliches Verhalten im Netzwerk und schlagen Alarm, indem sie Muster im Systemverhalten analysieren, um so Anomalien zu identifizieren, die auf den Sicherheitsvorfall hindeuten.

Während Netzwerkgeräte für die meisten Cybersecurity-Tools nur schwer zu überwachen sind, bietet ein Network Detection and Response (NDR) Einblick in normale wie auch potenziell verdächtige Aktivitäten, da es die gesamte Netzwerkkommunikation sieht. Mit ExeonTrace haben Benutzer die Möglichkeit, den kompletten eingehenden Datenverkehr von externen Quellen zu überwachen oder interne Verbindungen zu Netzwerkgeräten zu untersuchen.

Machine Learning stellt einen wesentlichen technischen Fortschritt dar, der Network Detection and Response (NDR) mit ExeonTrace von anderen Produkten unterscheidet, welche in dem gegebenen Szenario nützlich sein könnten: Im Gegensatz zu traditionellen Erkennungsfunktionen, die sich darauf konzentrieren, nur "bekannte" Angriffe zu identifizieren, befähigt ML ExeonTrace, "unbekannte" Angriffe zu entdecken, indem es historische Daten korreliert oder anomale Aktivitäten identifiziert, die möglicherweise bösartig sind. Dieser Ansatz ist probabilistisch und nicht deterministisch, die Metadatenanalyse kann enorme Datenmengen verarbeiten und gewinnt daraus eine signifikante, historische Korrelation, die einen proaktiven Umgang mit Bedrohungen ermöglicht.

Die Schlussfolgerungen: Vorbeugung gegen Ransomware wie Akira

Die Ransomware-Gruppe Akira ist schnell berühmt-berüchtigt geworden. Sie ist schon die viertaktivste Gruppe und wächst immer schneller und fordert Lösegeld in Millionenhöhe von den betroffenen Unternehmen in den verschieden Branchen. Akira nutzt eine Schwachstelle in Cisco ASA VPNs und konzentriert sich auf Anwendungen, die keine Multi-Faktor-Authentifizierung bieten. Eine sorgfältige Risikobewertung, Schutzmaßnahmen und insbesondere Network Detection and Response (NDR) mit KI und Machine Learning werden empfohlen, um die Cybersicherheit zu verbessern und gewappnet zu sein, da ML es NDR ermöglicht, unbekannte Angriffe ohne vordefinierte Anwendungsfälle aufzudecken.

Glauben Sie, dass Sie von einem solchen Ransomware-Angriff bedroht sein könnten, oder sind Sie daran interessiert, Cybersicherheitslösungen wie ExeonTrace und seine ML-Leistung zu diskutieren? Sprechen Sie gleich hier mit einem unserer Experten, schnell und einfach.

Author:

Klaus Nemelka

Product Marketing Manager

email:

klaus.nemelka@exeon.com

Share:

Published on:

15.11.2023