Wie Network Detection & Response (NDR) OT-Umgebungen überwacht

Architektur der optimalen Lösung gegen Hacker im OT, dank Metadatenanalyse und DPI

Die Betreiber kritischer Infrastrukturen stehen vor der Herausforderung, die Überwachung von Schwachstellen, das Asset Management und die Überwachung der Netzsicherheit integrieren zu müssen. Gleichzeitig erfordern zusätzliche Hardware und Software gründliche Tests. Manchmal sind sogar elektromagnetische Zertifizierungen erforderlich, bevor eine neue Appliance endgültig integriert werden kann.

Die zweite typische Herausforderung besteht darin, dass Patches in einigen Branchen immer noch nicht rechtzeitig aufgespielt werden können - einige der unten aufgezählten Vorfälle aus jüngster Zeit belegen diesen Pain Point:

- Im März 2023 stürzte ein Hubschrauber der australischen Armee ab, weil es versäumt wurde, einen Software-Patch aufzuspielen.

- Im Juni 2022 musste die Schweizer Flugsicherung Skyguide ihre Arbeit für einige Stunden einstellen, da ein gepatchter Server neu gestartet werden musste. Weitere Details zu diesem Vorfall finden Sie hier.

Dies sind nur zwei Beispiele für ein grundlegendes Problem: Einerseits sind im OT-Bereich eine bestimmte Anzahl von Schulungen, Zertifizierungen und Personal wichtig, um den Betrieb aufrechtzuerhalten. Andererseits müssen Patches und Patching-Strategien oftmals von den Aufsichtsbehörden zertifizieret und/oder genehmigt werden. Überträgt man dies auf die Sicherheitsbranche und die dortigen Produkte, so sind klassische (stündliche) Updates für Ihre Signaturen wahrscheinlich nicht möglich, und je nach Branche sind die automatische Isolierung von Hosts oder automatische Firewall-Änderungen zur Isolation von Hosts und/oder Services ebenso schwierig umzusetzen.

Hinzu kommt, dass beispielsweise Stromverteiler in der Regel mit einem standortbezogenen, weit verteilten Netz arbeiten. Daher ist eine dedizierte Installation von Hardware an jedem Standort, um einen vollständigen Überblick über das Netz zu erhalten, entweder aus technischer Sicht nicht möglich oder einfach viel zu teuer.

Anforderungen an die Netzwerktransparenz in einem OT SOC

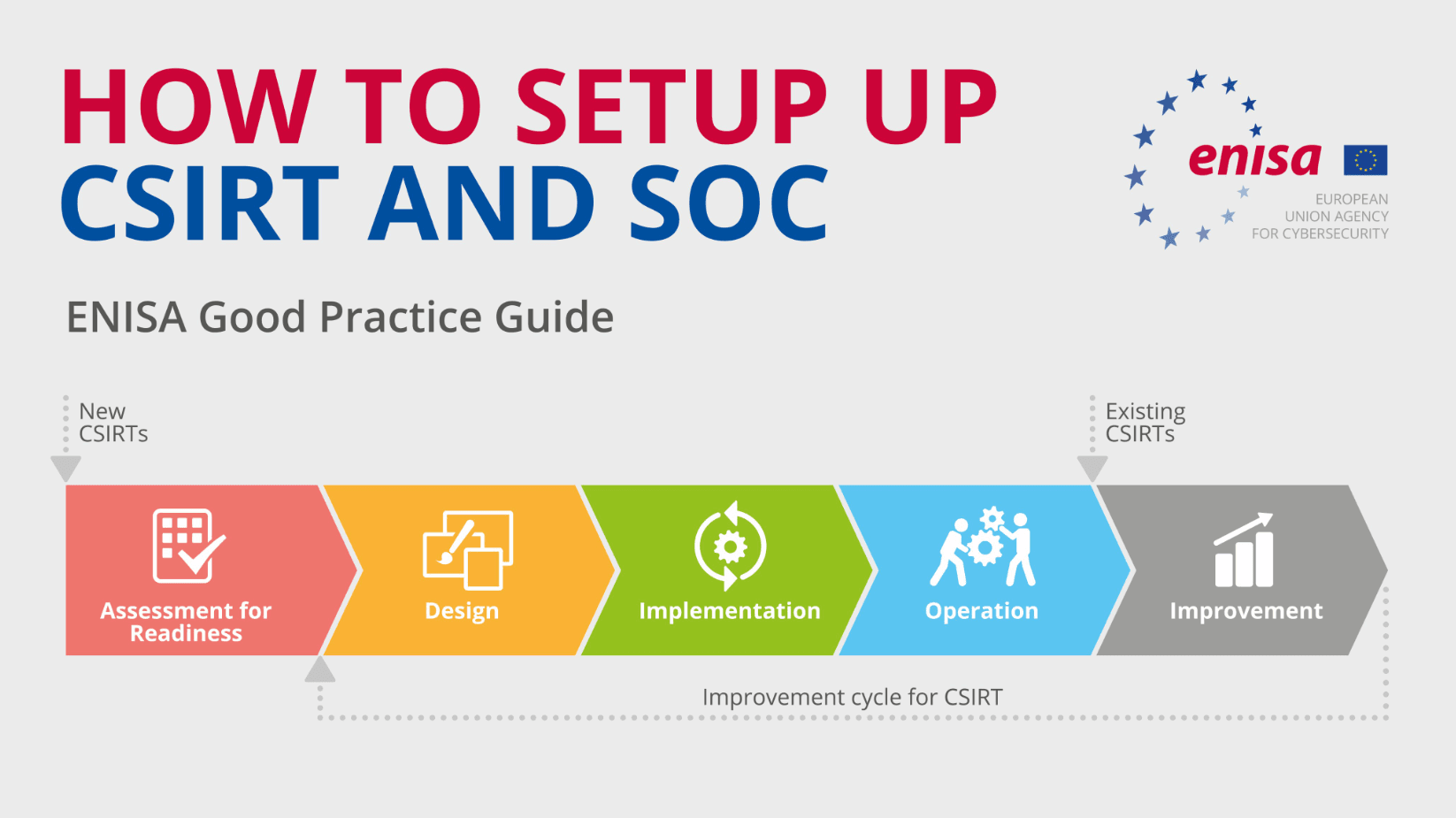

Um die Anforderungen an die Einrichtung eines OT-SOC zu verstehen, ist es wichtig zu bedenken, dass die meisten Anbieter kritischer Infrastrukturen über ein eigenes IT-SOC verfügen, aber derzeit daran arbeiten, dieses auf einen OT-SOC-Bereich auszuweiten. Daher bleiben die Einstellung eines geeigneten Personals und dessen kontinuierliche Weiterbildung die gleichen Herausforderungen wie bisher, der zusätzliche Vektor “OT” verstärkt diese nur noch und bietet eine gute Anleitung zur Erweiterung des OT-SOC. Diese Veröffentlichung der Agentur der Europäischen Union für Cybersicherheit bietet eine gute Anleitung für den Ausbau von OT-SOCs.

Aus technischer Sicht haben die meisten OT-SOCs unterschiedliche Anforderungen - manchmal in Bezug auf Normen wie ISO 27019 für Energiebetreiber und ISO 27799 für das medizinische Informationssicherheitsmanagement, die den klassischen ISO 27001-Bereich erweitern. Die CENELEC TS 50701 erweitert beispielsweise die IEC 62443, speziell für den Bereich der Cybersicherheit im Schienenverkehr.

Lösung: Analyse des OT-Verkehrs mit einer gemeinsamen DPI- und Analyse-Architektur

Mein Vorschlag ist die Verwendung von XT als Lösung zur Analyse des OT-Verkehrs mit einer gemeinsamen Deep Packet Inspection (DPI) und Analysearchitektur. Warum, fragen Sie? Nun, die Verwendung eines DPI-Sensors in der zentralen Bedienstation, um eine vollständige Paketerfassung des kritischen Datenverkehrs zu erhalten, der die zentralen Bereiche im Kontrollraum passiert, hilft dabei, die folgenden Bedrohungsszenarien zu bewältigen:

- Aktive Kommunikation und laufende Infektionen von PLCs (Programmable Logic Controllers) undeine Verbreitung von Malware zwischen den Komponenten

- Angriffe auf Geräte wie PLCs, die etablierte Protokolle und Verbindungen nutzen

Gleichzeitig wäre es auf der Grundlage des Bedrohungsmodells höchstwahrscheinlich nicht sinnvoll, an allen Standorten Hardwaresensoren anzubringen, sondern nur an den kritischsten. Daher sind die Vorteile einer Kombination aus beiden Lösungen viel besser zu nutzen.

Anwendungsfälle für NDR-Detektion in OT-Netzen

Die folgenden Anwendungsfälle, dank Network Detection & Response (NDR), dienen als Beispiele für Erkennungen, die in OT-Netzen identifiziert wurden, in denen ein reiner Metadatenansatz absolut ausreichend war:

- Ein neues (bösartiges) Gerät verbindet sich aktiv mit dem Netzwerk

- Aktive Kommunikation und laufende Infektionen von Steuerungen/Ausbreitung von Malware zwischen Komponenten

- Port-Scanning und Nutzung von Enumerationstechniken

- Laterale Bewegung zwischen Zonen durch aktive Angreifer

- Exfiltration von Daten (z. B. unbefugte Offenlegung vertraulicher technischer Daten)

- Fehlende Kommunikation mit Kernkomponenten (muss von Fall zu Fall in die Erkennungsalgorithmen eingebaut werden)

Um die Erkennung weiter zu verbessern, können die folgenden Bedrohungen durch den Einsatz von Deep Packet Inspection (DPI) zusätzlich zur Metadatenanalyse abgedeckt werden:

- Angriffe auf Geräte, die etablierte Kommunikationskanäle nutzen, können durch die Verwendung der Protokollanalyse erkannt werden

Die folgenden Angriffe sind allerdings für beide Lösungen schwer zu erkennen:

- Lokale Angreifer, die speziell entwickelten SPS-Code ändern (d. h. Zeit- und Logikbomben)

- Rein passives Abhören im Netzwerk (über den Tap-Port)

Fazit

In diesem Artikel habe ich die Herausforderungen hervorgehoben, denen sich Betreiber kritischer Infrastrukturen bei der Integration von Schwachstellenüberwachung, Asset Management und Netzwerksicherheitsüberwachung gegenübersehen, sowie die Schwierigkeiten bei der rechtzeitigen Bereitstellung von Patches und die Notwendigkeit von Zertifizierungen und Freigaben von Patches. Außerdem habe ich betont, wie wichtig es ist, ein OT-SOC (Security Operations Center) einzurichten und die spezifischen Anforderungen an die Netzwerktransparenz im Bereich der Betriebstechnologie zu verstehen - ein sehr aktuelles Thema nach der Ankündigung von NIS2.

Die vorgeschlagene Lösung besteht in der Analyse des OT-Verkehrs mit Hilfe einer gemeinsamen Deep Packet Inspection (DPI) und einer Analysearchitektur, insbesondere unter Verwendung von DPI-Sensoren in zentralen Bedienstationen, um kritischen Verkehr zu erfassen und verschiedene Bedrohungsszenarien wie Kommunikation und Infektionen von SPS (Speicherprogrammierbare Steuerungen) und Angriffe auf Geräte anzugehen. Ich erwähne die Verwendung der Metadatenanalyse mit Beispielen von Erkennungsanwendungsfällen in OT-Netzwerken, bei denen ein reiner Metadatenansatz ausreichend ist.

Es ist jedoch zu beachten, dass bestimmte Bedrohungen, wie z. B. lokale Angreifer, die den SPS-Code ändern oder passives Abhören im Netzwerk, für beide vorgeschlagenen Lösungen eine Herausforderung darstellt..

Insgesamt schlägt der Artikel vor, DPI, Analytik und Metadatenanalyse zu nutzen, um die Überwachungs- und Erkennungsmöglichkeiten in OT-Umgebungen zu verbessern, wobei die spezifischen Herausforderungen und Einschränkungen, die dabei auftreten können, anerkannt werden. Was denken Sie darüber? Ich würde gerne mehr über Ihre Herausforderungen und potenziellen Fragen erfahren.

Author:

Philipp Lachberger

Head Information Security, Head Pre-Sales & Deployment

email:

philipp.lachberger@exeon.com

Share:

Published on:

17.07.2023