Mit Zero Trust zu DORA

Bis zum 17. Januar 2025 müssen EU-Finanzinstitute die Digital Operational Resilience Act (DORA)-Vorschriften umsetzen, um ihre Systeme gegen Cyberangriffe zu stärken.

Diese Vorschriften sind ein wichtiger Schritt zur Stärkung der Systeme gegen Cyberangriffe. DORA bietet umfassende Richtlinien für das Risikomanagement und die Meldung von Vorfällen, mit dem Ziel, die Systemstabilität zu fördern.

Angesichts der rasch näher rückenden Frist sind proaktive Anstrengungen der Finanzinstitute erforderlich, einschliesslich Investitionen in Technologie, Prozesse und gut geschultes Personal.

In diesem dynamischen Umfeld der Risikomanagementlandschaft erfordert die Einhaltung der DORA-Richtlinien die Entwicklung neuer Instrumente und Prozesse. Unternehmen, die proaktiv in Cybersicherheit investieren und die DORA-Vorschriften einhalten, können nicht nur erhebliche finanzielle Verluste vermeiden, sondern auch das Vertrauen von Mitarbeitern, Kunden und Stakeholdern stärken.

Die fünf Säulen des DORA-Rahmens

Europäische Unternehmen, die von den NIS2- oder DORA- Regulierungen betroffen sind, müssen bis 2025 mehrere Schritte unternehmen, um die Anforderungen bezüglich DORA zu erfüllen.

Dazu gehört der Aufbau eines IKT-Risikomanagement-Frameworks, das Identifizierung, Bewertung und Behandlung von Risiken umfasst. Sie müssen auch Prozesse für die Behandlung, Klassifizierung und Berichterstattung von IKT-bezogenen Vorfällen einrichten. Ein weiterer Schritt ist das Testen der operativen Widerstandsfähigkeit, einschliesslich regelmässiger Penetrationstests. Unternehmen müssen auch das Risikomanagement für IKT-Drittanbieter und einen Überwachungsrahmen für kritische IKT-Drittdienstleister implementieren.

Die NIS2- und CER-Richtlinien müssen ab dem 18. Oktober 2024 umgesetzt werden, während die DORA-Bestimmungen ab dem 17. Januar 2025 gelten. Daher ist es entscheidend, dass Unternehmen das Jahr 2024 nutzen, um die neuen Anforderungen zu implementieren.

NIS2 oder DORA: Das ist hier (nicht) die Frage!

Die NIS2-Richtlinie und DORA sind also beides wichtige EU-Rechtsvorschriften zur Stärkung der Cybersicherheit, sie haben jedoch unterschiedliche Schwerpunkte und Ziele. NIS2 zielt insbesondere auf die Sicherheit und Widerstandsfähigkeit kritischer Sektoren. Die NIS2-Richtlinie kann für Unternehmen aller Grössen gelten, speziell wenn sie als Anbieter wesentlicher Dienste oder digitaler Dienstleister eingestuft werden.

DORA ist speziell auf den Finanzsektor ausgerichtet. Sie konzentriert sich auf das Risikomanagement von IKT-Drittanbietern. DORA soll sicherstellen, dass Unternehmen Sicherheitsverletzungen widerstehen, darauf reagieren und sich davon erholen können. Die Bewertung von Sanktionen wird den Mitgliedstaaten und ihren zuständigen Behörden überlassen. Da DORA EU-weit Anwendung findet, wird sie in den nationalen Rechtsvorschriften der Mitgliedstaaten umgesetzt. Unternehmen sollten die nationale Umsetzung in ihrem jeweiligen Land überprüfen.

Trotz ihrer unterschiedlichen Schwerpunkte haben die NIS2-Richtlinie und DORA einige Gemeinsamkeiten:

- Beide Regelungen zielen darauf ab, die digitale Resilienz zu stärken und die Sicherheit von digitalen Diensten, kritischen Infrastrukturen und Informationen zu verbessern.

- Beide Regelungen sollen dazu beitragen, die EU-weite Koordination bei der Bekämpfung von Cyberbedrohungen und -angriffen zu verbessern und die Reaktion auf Sicherheitsvorfälle zu stärken.

Die DORA-Verordnung ergänzt somit NIS2 mit Branchenfokus. Die Einhaltung der Fristen für NIS2 und DORA erfordert schnelles Handeln von betroffenen Unternehmen.

Zur Vorbereitung auf DORA sollten Sie:

- einen Überblick über die Anforderungen verschaffen und identifizieren, welche Geschäftseinheiten betroffen sind.

- eine Gap-Analyse durchführen, um den zu erwartenden Aufwand zu ermitteln und potenzielle Compliance-Lücken zu identifizieren.

- einen Fahrplan für die Umsetzung der DORA-Anforderungen entwickeln und mit der Implementierung beginnen.

- über regulatorische Änderungen auf dem Laufenden bleiben undsich an Branchenzusammenarbeit und Diskussionen mit Aufsichtsbehörden beteiligen.

- in die richtigen Technologien, Prozesse und gut geschultes Personal investieren.

Extra-Tipp: Ziehen Sie frühzeitig die Möglichkeit externer Dienstleister in Betracht, prüfen Sie jedoch sorgfältig, ob die IT-Dienstleister Ihre spezifischen Anforderungen erfüllen können. Unternehmen, die von NIS2 oder DORA betroffen sind, sollten mit verschiedenen Partnern zusammenarbeiten, darunter Cybersicherheitsberater, Network Detection & Response (NDR)-Anbieter, IT-Dienstleister, Rechtsberater und Auditoren.

Und die Schweiz?

Die NIS2- und DORA-Regulierungen sind entscheidende Schritte zur Verbesserung der Cybersicherheit in der EU. Sie bieten europäischen und Schweizer Unternehmen die Möglichkeit, ihre Cybersicherheitspraktiken zu überprüfen und zu verbessern. Die Implementierung dieser Massnahmen stärkt nicht nur die Systeme gegen Cyberbedrohungen, sondern gewährleistet auch die Einhaltung der Regulierungen.

Schweizer Unternehmen sollten ähnliche Massnahmen ergreifen, unabhängig von ihrer geographischen Lage, da Cybersecurity ein globales Problem ist. Sie sollten auch die Entwicklungen in der EU im Auge behalten, die oft als Benchmark dienen.

Ausserdem können Schweizer Unternehmen, die Geschäfte mit EU-Unternehmen machen, indirekt von diesen Verordnungen betroffen sein.

Unabhängig von den regulatorischen Anforderungen ist es im Interesse jedes Unternehmens, starke Cybersicherheitsmassnahmen zu ergreifen. Die Einhaltung von NIS2 und DORA ist nicht nur eine Frage der Einhaltung von Vorschriften, sondern auch ein wichtiger Schritt zur Verbesserung der allgemeinen Cybersicherheitspraktiken. Daher sollten Schweizer Unternehmen diese Verordnungen als Leitfaden für gute Praktiken in der Cybersicherheit betrachten.

Auswirkungen und Umsetzung

Hier sind die 10 Punkte, die Sie zur Vorbereitung auf DORA beachten sollten:

- Untersuchen Sie Ihr Unternehmen: Identifizieren Sie alle kritischen Prozesse, Dienste und Anlagen Ihres Unternehmens.

- Finden Sie Ihre Lücken: Führen Sie frühzeitig eine Lückenbewertung zu DORA und NIS2 durch.

- Vergleichen Sie Ihre Lücken mit Ihrer Risikolandschaft: Identifizieren Sie Lücken, die sich innerhalb der bereits identifizierten Risiken ergeben.

- Investieren Sie nur in Bereiche, in denen Sie einen echten Nutzen sehen: Priorisieren Sie Bereiche wie das Lieferkettenrisiko, in die viele Unternehmen zu wenig investiert haben.

- Betrachten Sie NIS2 und DORA zusammen: Ergreifen Sie Massnahmen, die beide Regelungen berücksichtigen, um eine nahtlose Einhaltung der Vorschriften zu erreichen.

- Verfolgen Sie regulatorische Änderungen: Bleiben Sie auf dem neuesten Stand der für Ihre Branche relevanten Vorschriften.

- Implementieren Sie starke Risikomanagement-Praktiken: Führen Sie ein effektives Risikomanagement ein und halten Sie es aufrecht.

- Fokus auf Compliance-Kultur: Fördern Sie eine Compliance-Kultur in Ihrem Unternehmen.

- Bereiten Sie sich auf behördliche Prüfungen vor: Halten Sie genaue Aufzeichnungen und sorgen Sie für eine klare Dokumentation von Richtlinien und Verfahren.

- Investieren Sie in Technologie: Nutzen Sie Technologielösungen, wie z.B. NDR, um Compliance-Prozesse zu rationalisieren und die Effizienz zu steigern.

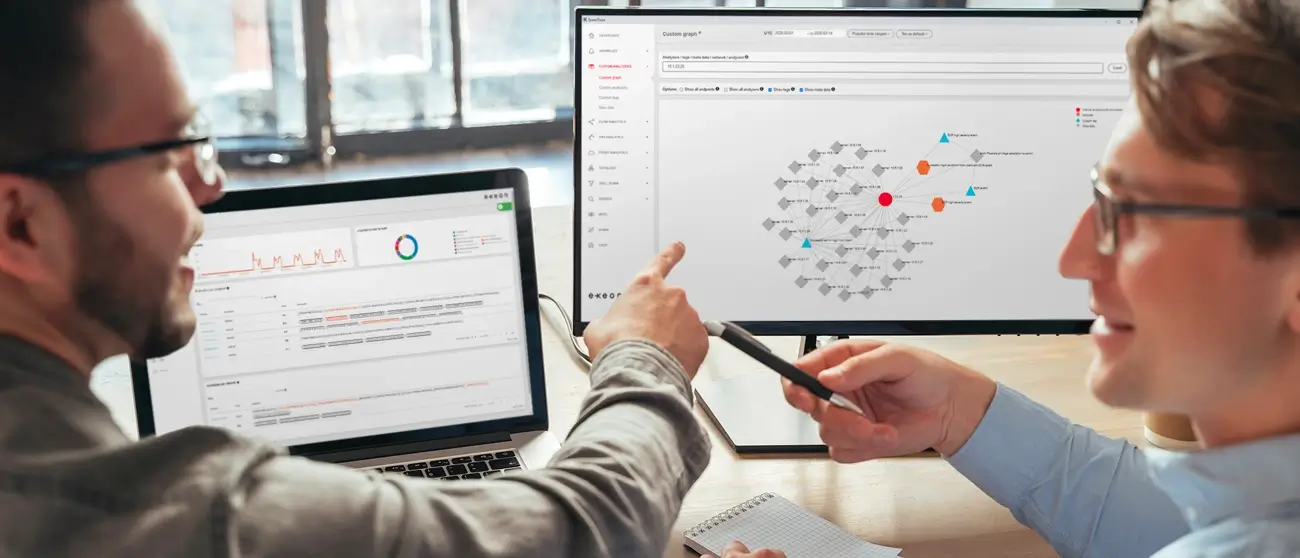

Zero-Trust mit ExeonTrace wird zur Einhaltung von NIS2 und DORA beitragen

Zero-Trust ist ein Sicherheits-Framework, das innerhalb des Netzwerks kein implizites Vertrauen annimmt. Jeder Benutzer, jedes Gerät und jede Anwendung wird als nicht vertrauenswürdig behandelt, und jeder, der auf Ressourcen zugreifen möchte, muss überprüft werden (mehr dazu in unserer Wissensdatenbank).

Die Integration einer Zero-Trust-Strategie in die Compliance-Anforderungen kann mit einer leistungsfähigen NDR-Lösung vorangetrieben werden, da ihre Netzwerküberwachungskapazitäten die Sicherheit erhöhen und das Risiko von Datenverletzungen oder Ransomware-Angriffen verringern. Unternehmen sollten sich auch darauf konzentrieren, ihre Sicherheitsvorkehrungen kontinuierlich an neue Bedrohungen anzupassen, ihre Mitarbeiter zu schulen, ihre Drittanbieter zu verwalten und eine konsistente Dokumentation zu führen.

- Identitätsüberprüfung: Zero-Trust-Modelle erfordern eine ständige Überprüfung der Identität, was zur Einhaltung von NIS2 und DORA beiträgt, indem es sicherstellt, dass nur autorisierte Benutzer Zugriff haben. Die ExeonTrace NDR-Plattform unterstützt dies, indem es ungewöhnliche Netzwerkaktivitäten erkennt, die auf nicht autorisierten Zugriff hinweisen könnten.

- Minimierung des Angriffsvektors: Zero-Trust minimiert den Angriffsvektor, indem es den Zugriff auf das Notwendigste beschränkt. NDR ergänzt dies, indem es den Netzwerkverkehr überwacht und ungewöhnliche Muster erkennt, die auf einen Angriff hindeuten könnten.

- Datenflusskontrolle: Zero-Trust ermöglicht eine bessere Kontrolle des Datenflusses, was zur Einhaltung von NIS2 und DORA beiträgt. NDR unterstützt dies, indem es den Datenverkehr im Netzwerk überwacht und ungewöhnliche Datenbewegungen erkennt.

- Sicherheit auf Mikroebene: Zero-Trust verbessert die Sicherheit auf Mikroebene, was zur Einhaltung von NIS2 und DORA beiträgt. ExeonTrace unterstützt dies, indem es den Netzwerkverkehr auf Mikroebene überwacht und ungewöhnliche Aktivitäten erkennt.

- Automatisierte Reaktionen: Zero-Trust ermöglicht automatisierte Reaktionen auf Sicherheitsvorfälle, was zur Einhaltung von NIS2 und DORA beiträgt. NDR unterstützt dies, indem es automatisierte Reaktionen auf erkannte Bedrohungen ermöglicht.

- Kontinuierliche Compliance: Zero-Trust ermöglicht eine kontinuierliche Compliance, was zur Einhaltung von NIS2 und DORA beiträgt. ExeonTrace unterstützt dies, indem es kontinuierliche Überwachung und Berichterstattung ermöglicht, um die Einhaltung der Vorschriften zu gewährleisten.

Abschliessend lässt sich sagen, dass die Integration einer Zero-Trust-Strategie durch eine robuste NDR-Lösung die Einhaltung dieser Vorschriften verbessert. Viele unserer Kunden im Finanzsektor und darüber hinaus haben diese Art von fortschrittlichen Cyberschutz- und Berichtsfunktionen bereits unter Beweis gestellt. Wenn Sie mehr darüber erfahren möchten, zögern Sie bitte nicht, mit unserem Expertenteam zu sprechen oder die NIS2 Compliance Checkliste herunterzuladen.

Author:

Klaus Nemelka

Product Marketing Manager

email:

klaus.nemelka@exeon.com

Share:

Published on:

08.03.2024