Wie man ExeonTrace verwendet, um die Ausnutzung von Schwachstellen in Netzwerkgeräten zu erkennen

In diesem Artikel stellen wir einige Ideen vor, wie man die Ausnutzung (d.h. den Missbrauch) von Schwachstellen in Netzwerkgeräten aufspüren und verfolgen kann und wie ein Network Detection and Response (NDR) eine solche Analyse unterstützt. Wenn Sie im Bereich der Cybersicherheit arbeiten, kennen Sie die folgende Schlagzeile:

Die Schwachstelle XY in Produkt Z kann es einem nicht authentifizierten Benutzer ermöglichen, unautorisierten Code oder Befehle über speziell gestaltete Anfragen an den Netzwerkdienst 1234/tcp auszuführen.

Eine der ersten Fragen, die die Teams für die Erkennung von Bedrohungen oder die Teams, welche auf Incidents reagieren zu beantworten versuchen ist "Wurde die Schwachstelle bereits ausgenutzt?". Und oft fehlen die erforderliche Netzwerkprotokollierung für Hardware-Geräte. Unter anderem müssen die folgenden Fragen beantwortet werden:

- Welche Endpunkte haben sich wann mit diesem Netzwerkdienst verbunden?

- Welche ausgehenden Verbindungen wurden von diesem Netzwerkgerät hergestellt?

- Wie ist es möglich, den Netzwerkdienst und das Netzwerkgerät von nun an zu überwachen?

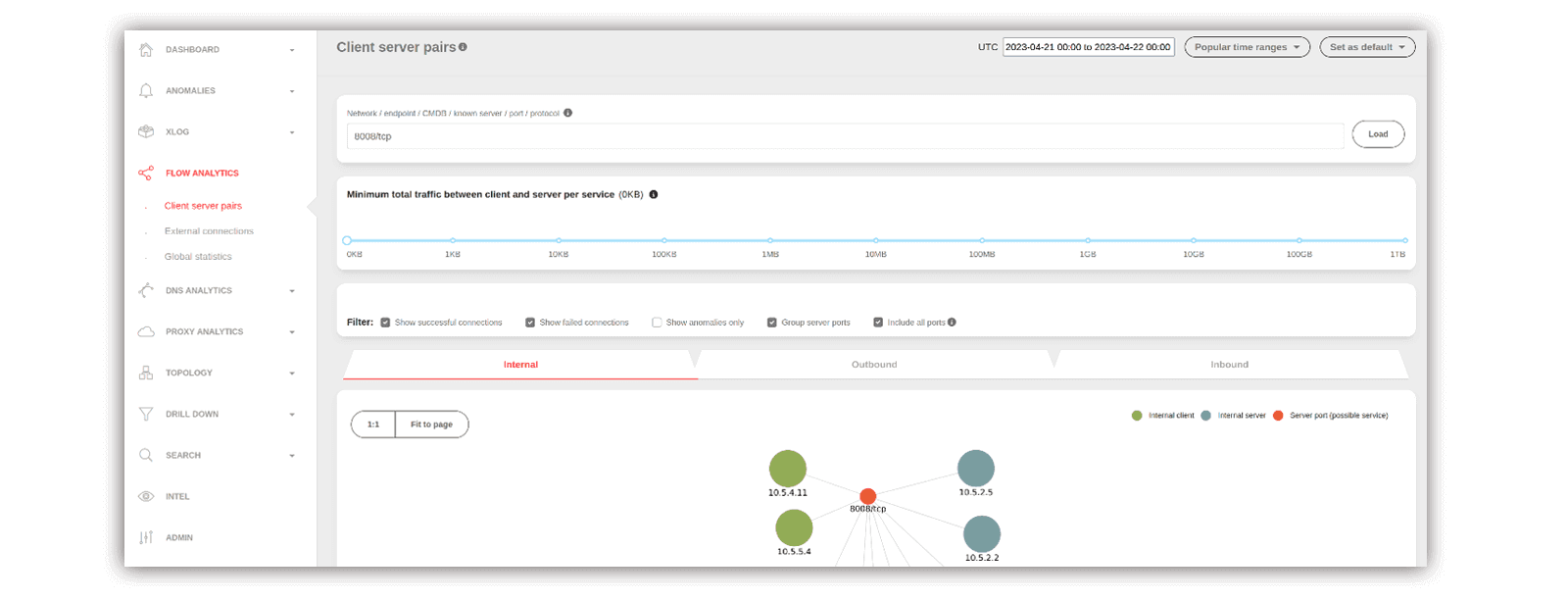

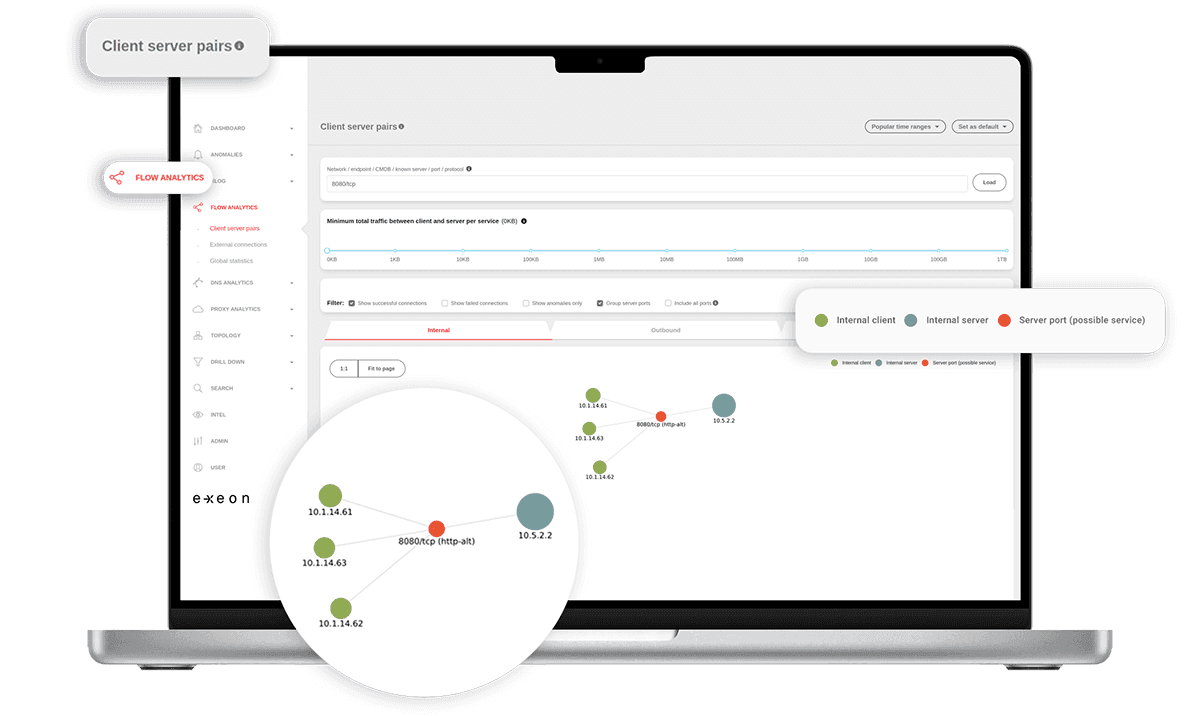

Unsere ExeonTrace NDR Lösung deckt die folgenden Anwendungsfälle für eine solche Analyse ab.

- Die eingebauten Netzwerkerkennungen zeigen Clients, die neu auf diesen verwundbaren Port zugreifen basierend auf dem gelernten üblichen Verhalten.

- Sie erhalten Einblick in die Flow Logs in Active Services oder Flow Analytics, um zu prüfen:

– ob es Verbindungen zu/von diesem Computer gibt, indem Sie nach der IP oder dem Port (z. B. 1234/tcp) suchen,

– wie hoch das Verkehrsaufkommen für diesen Port ist, indem die Tabelle unter dem Diagramm in Flow Analytics untersucht wird,

– wie sich die Verbindungen/Ports im Laufe der Zeit verändert haben.

ExeonTrace: Konkrete Darstellung der Suche im Netzwerk.

- Erstellen Sie neue Erkennungen speziell für

– Verbindungen und Verkehrsaufkommen zu dem Port oder dem Netzwerkgerät im Allgemeinen und

– Verbindungen und Datenverkehr von diesem Netzwerkgerät zum Rest des Netzwerks

– durch Erstellen von Markierung (Tags) für diesen Port oder diese IP für erfolgreiche Verbindungen oder Verkehrsaufkommen und entsprechende Analyzer für diese Tags.

- Schaffen Sie neue Erkenntnisse und Maßnahmen für Ihr Incident Response Team:

– Automatisches Erkennen, wo und wie ein Angriff stattgefunden hat

– Das IR-Team kann den Schaden sofort eindämmen

– Eliminieren Sie die Quelle des Vorfalls

– Das Incident Response Team hat ein neues Teammitglied 😊

Mit maschinellem Lernen sogar noch besser

Network Detection and Response im Allgemeinen und ExeonTrace mit seinen Machine Learning-Kapazitäten im Besonderen können Schwachstellen und Angriffsvektoren in Ihrem Netzwerk auf folgende Weise aufspüren und beheben:

Umfassende Datenerfassung und Verkehrsüberwachung:

Da unsere NDR-Lösung ständig Netzwerkdaten wie Protokolldaten, Paketdaten, Datenströme und andere relevante Informationen sammelt und analysiert, liefern wir einen umfassenden Einblick in die Netzwerkaktivitäten und geben SOC-Teams ein sehr gutes Werkzeug an die Hand, um potenzielle Bedrohungen oder Sicherheitsvorfälle zu erkennen und zu beheben.

Verhaltensanalyse:

Wir verwenden Algorithmen des maschinellen Lernens, um die Grundlinie des normalen Netzwerkverhaltens zu erkennen. Durch die Analyse historischer Daten lernen unsere Algorithmen, was für das Netzwerk "normal" ist (seine Kommunikationsmuster, typischer Datenfluss und -verkehr, die verwendeten Anwendungen und Dienste einer Instanz u. a.). Mithilfe von Algorithmen des maschinellen Lernens kann ExeonTrace Abweichungen von der etablierten Basislinie erkennen (verdächtige Verbindungen, ungewöhnliche Datenübertragungen außerhalb der Muster, seitliche Bewegungen, Datenexfiltration), usw. und unerwartete Ereignisse oder ungewöhnliche Muster identifizieren und somit den NDR alarmieren.

Erstellung von Verhaltensprofilen:

Algorithmen des maschinellen Lernens können Verhaltensmuster für jeden Nutzer oder jedes Gerät innerhalb des Netzes erstellen. Durch das Verständnis des typischen Nutzer- und Geräteverhaltens kann das System Abweichungen von diesen Profilen erkennen, die auf kompromittierte Konten oder Geräte hinweisen können. Mithilfe des maschinellen Lernens können wir Bedrohungen in Echtzeit erkennen und auf sie reagieren, wodurch die Zeit zwischen Erkennung und Reaktion verkürzt wird. Indem wir SOC-Teams alarmieren, ermöglichen wir eine schnelle Eindämmung potenzieller Bedrohungen.

Schnell und effizient:

Da unser System dank des maschinellen Lernens kontinuierlich aus neuen Daten lernt und seine Erkennungsgenauigkeit im Laufe der Zeit verbessert, können falsch-positive Meldungen reduziert werden, und die SOC-Teams können sich besser auf echte Bedrohungen konzentrieren. Darüber hinaus können wir dank des maschinellen Lernens auch riesige Datenmengen überwachen, bei denen regelbasierte Systeme längst ineffizient geworden wären.

Haben Sie Interesse an einer Führung durch das Schweizer Netzwerk-Monitoring-Tool mit einem unserer Cybersecurity-Experten? Vereinbaren Sie noch heute einen Termin für Ihr kostenloses Beratungsgespräch.

Author:

Axel Rensing

Senior PreSales Engineer

email:

axel.rensing@exeon.com

Share:

Published on:

07.07.2023