Threat Hunting und Erkennung des Log4j Exploits mit dem ExeonTrace NDR - Teil II

In diesem Blog-Beitrag erklären wir, wie man mit Threatfeeds in ExeonTrace arbeitet, um Geräte zu erkennen, die durch die Log4j-Schwachstelle kompromittiert wurden. [In unserem ersten Blogbeitrag (https://www.exeon.com/blog/log4j) finden Sie weitere technische Hintergrundinformationen.

Arbeiten mit Threatfeeds für die Erkennung von Log4J-Exploits in ExeonTrace

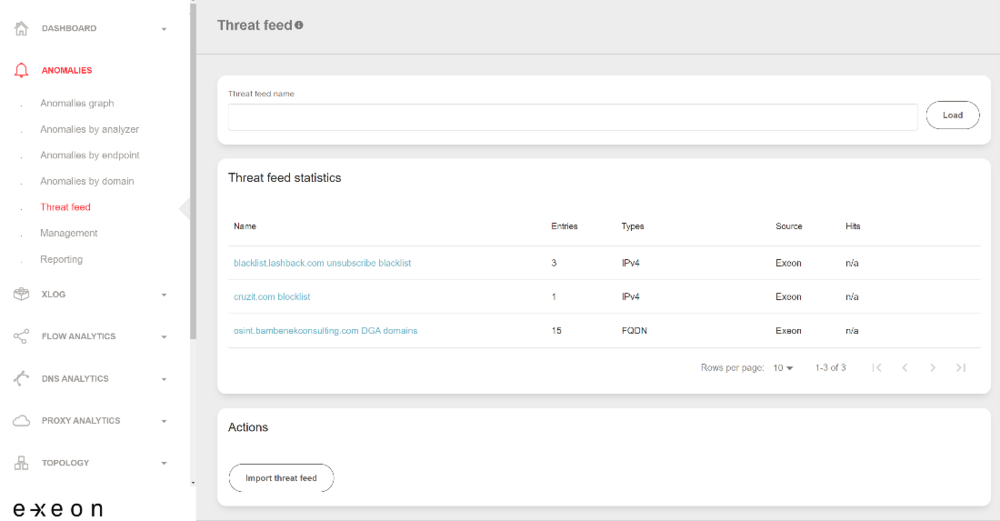

In der Standardkonfiguration lädt ExeonTrace regelmäßig ausgewählte öffentliche Threatfeeds mit hohem Bekanntheitsgrad herunter und überprüft sie auf IOCs. Sie können überprüfen, ob diese Funktion in Ihrem Setup aktiviert ist, indem Sie die Registerkarte "Threatfeed" unter Anomalien öffnen. Wenn Sie Threatfeeds mit der Quelle "Exeon" sehen, können Sie davon ausgehen, dass die Funktion derzeit aktiv ist.

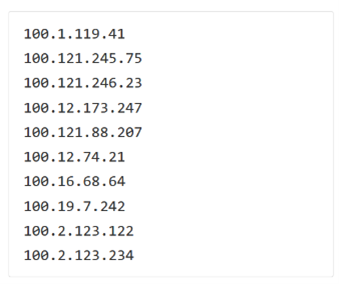

Da Fehlalarme bei Threatfeeds immer ein Thema sind, enthält der Exeon-Standardfeed nur wenige, ausgewählte Quellen. Für Kunden, die zusätzliche Quellen hinzufügen möchten, bietet ExeonTrace die Möglichkeit, eigene Threatfeeds zu laden. Viele sehr umfangreiche Threatfeeds können auf github gefunden werden, wenn man nach log4j ioc sucht. Diese Threatfeeds sind sehr viel umfangreicher, enthalten aber oft auch einige Fehlalarme. Ein Threatfeed kann eine einfache Liste von IP-Adressen sein (eine IP pro Zeile).

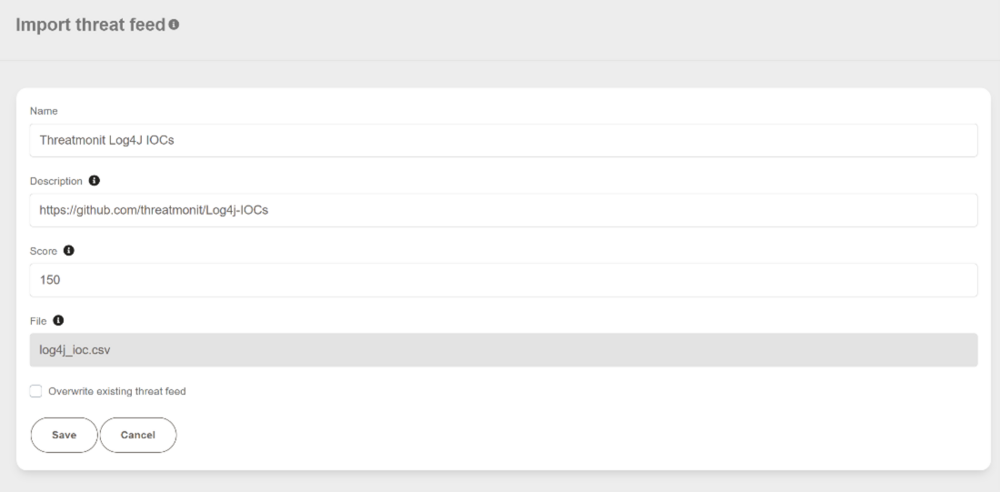

Um einen benutzerdefinierten Threatfeed zu laden, öffnen Sie die Registerkarte Threatfeed unter Anomalien und klicken Sie auf "Threatfeed importieren".

Wählen Sie die gewünschte Datei aus und bestätigen Sie. Vergewissern Sie sich, dass Sie einen Namen und eine Beschreibung hinzufügen und die Punktzahl auf 150 ändern (Standard ist 80). Im folgenden Beispiel haben wir eine csv-Datei aus Threatmonits Log4j iocs von github erstellt.

Sie werden nun jedes Mal informiert, wenn ein Endpunkt versucht, eine Verbindung zu einem der in der Liste aufgeführten IPs zu öffnen.

Überprüfung auf frühere Anzeichen einer Gefährdung

Die Bedrohungsmeldungen werden nur in der Zukunft überprüft. Bei einem Ereignis wie der log4j-Schwachstelle ist es immer wichtig zu wissen, ob sich Geräte mit diesen bekannten bösartigen IP-Adressen verbunden haben, bevor sie in diesen Bedrohungs-Feeds veröffentlicht wurden.

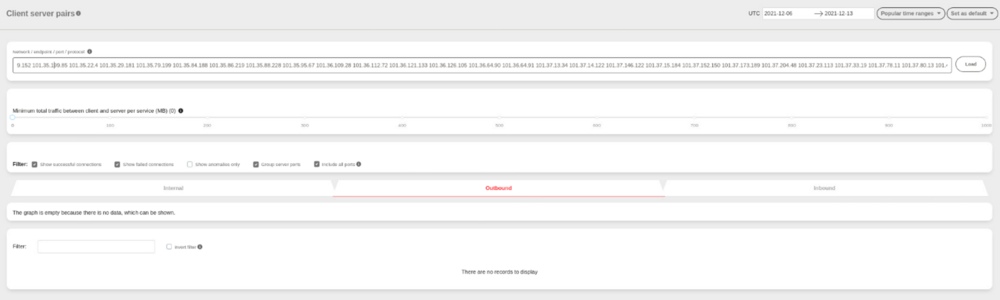

Dazu können Sie unter Flow Analytics auf die Registerkarte "Client-Server-Paare" gehen. Ändern Sie die Registerkarte auf "Ausgehend" und kopieren Sie alle IPs Ihres Threat Feeds in die Filterleiste. Die Filterleiste unterstützt bis zu 10000 ipv4 IPs oder 1000 ipv6 IPs pro Suche. Wenn Ihr Threat-Feed größer ist, müssen Sie ihn in separate Abfragen aufteilen. Stellen Sie sicher, dass Sie einen sinnvollen Zeitraum auswählen. Zum Beispiel die letzte Woche. Je nach Ihrer Einrichtung kann die erste Abfrage einige Zeit in Anspruch nehmen, bis alle historischen Daten für den ausgewählten Zeitraum in den Cache geladen sind. Nach dem anfänglichen Laden sollten dann alle nachfolgenden Abfragen viel schneller sein.

Achten Sie darauf, die Kontrollkästchen "alle Ports einbeziehen" und "fehlgeschlagene Verbindungen anzeigen" zu aktivieren. Es ist auch eine gute Idee, die Registerkarte "Eingehend" auf verdächtige Aktivitäten zu überprüfen, denn bei unvollständigen Protokolldaten werden Verbindungen manchmal vertauscht.